OpenStack安全指南¶

本文翻译自上游安全指南

- OpenStack安全指南

- 摘要

- 内容

- 约定

- 介绍

- 系统文档

- 管理

- 安全通信

- API 端点

- 身份鉴别

- 认证

- 身份验证方法

- 授权

- 政策

- 令牌

- 域

- 联合鉴权

- 检查表

- Check-Identity-01:配置文件的用户/组所有权是否设置为 keystone?

- Check-Identity-02:是否为 Identity 配置文件设置了严格权限?

- Check-Identity-03:是否为 Identity 启用了 TLS?

- Check-Identity-04:(已过时)

- Check-Identity-05:是否 max_request_body_size 设置为默认值 (114688)?

- check-identity-06:禁用/etc/keystone/keystone.conf中的管理令牌

- check-identity-07:/etc/keystone/keystone.conf中的不安全_调试为假

- check-identity-08:使用/etc/keystone/keystone.conf中的Fernet令牌

- 仪表板

- 域名、仪表板升级和基本 Web 服务器配置

- HTTPS、HSTS、XSS 和 SSRF

- 前端缓存和会话后端

- 静态媒体

- 密码

- 密钥

- Cookies

- 跨域资源共享 (CORS)

- 调试

- 检查表

- Check-Dashboard-01:用户/配置文件组是否设置为 root/horizon?

- Check-Dashboard-02:是否为 Horizon 配置文件设置了严格权限?

- Check-Dashboard-03:参数是否 DISALLOW_IFRAME_EMBED 设置为 True ?

- Check-Dashboard-04:参数是否 CSRF_COOKIE_SECURE 设置为 True ?

- Check-Dashboard-05:参数是否 SESSION_COOKIE_SECURE 设置为 True ?

- Check-Dashboard-06:参数是否 SESSION_COOKIE_HTTPONLY 设置为 True ?

- Check-Dashboard-07: PASSWORD_AUTOCOMPLETE 设置为 False ?

- Check-Dashboard-08: DISABLE_PASSWORD_REVEAL 设置为 True ?

- Check-Dashboard-09: ENFORCE_PASSWORD_CHECK 设置为 True ?

- Check-Dashboard-10:是否 PASSWORD_VALIDATOR 已配置?

- Check-Dashboard-11:是否 SECURE_PROXY_SSL_HEADER 已配置?

- 计算

- 块存储

- 卷擦除

- 检查表

- Check-Block-01:配置文件的用户/组所有权是否设置为 root/cinder?

- Check-Block-02:是否为配置文件设置了严格的权限?

- Check-Block-03:Keystone 是否用于身份验证?

- Check-Block-04:是否启用了 TLS 进行身份验证?

- Check-Block-05:cinder 是否通过 TLS 与 nova 通信?

- Check-Block-06:cinder 是否通过 TLS 与 glance 通信?

- Check-Block-07: NAS 是否在安全的环境中运行?

- Check-Block-08:请求正文的最大大小是否设置为默认值 (114688)?

- Check-Block-09:是否启用了卷加密功能?

- 图像存储

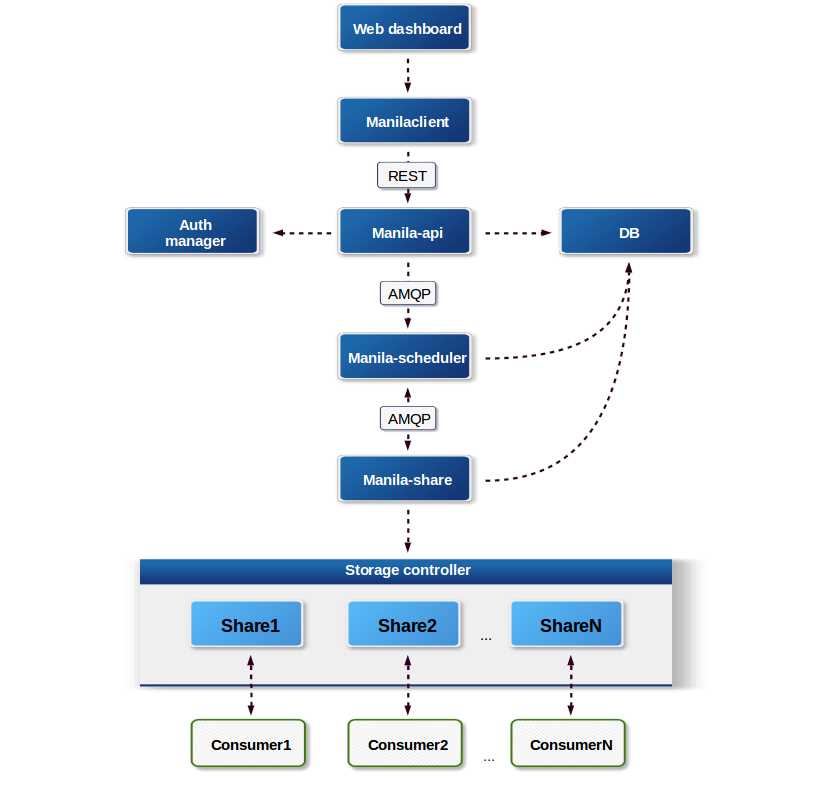

- 共享文件系统

- 介绍

- 网络和安全模型

- 安全服务

- 共享访问控制

- 共享类型访问控制

- 政策

- 检查表

- Check-Shared-01:配置文件的用户/组所有权是否设置为 root/manila?

- Check-Shared-02:是否为配置文件设置了严格的权限?

- Check-Shared-03:OpenStack Identity 是否用于身份验证?

- Check-Shared-04:是否启用了 TLS 进行身份验证?

- Check-Shared-05:共享文件系统是否通过 TLS 与计算联系?

- Check-Shared-06:共享文件系统是否通过 TLS 与网络联系?

- Check-Shared-07:共享文件系统是否通过 TLS 与块存储联系?

- Check-Shared-08:请求正文的最大大小是否设置为默认值 (114688)?

- 联网

- 对象存储

- 机密管理

- 消息队列

- 数据处理

- 数据库

- 租户数据隐私

- 实例安全管理

- 监视和日志记录

- 合规

- 安全审查

- 安全检查表

- 附录

摘要¶

本书提供了有关保护OpenStack云的最佳实践和概念信息。

本指南最后一次更新是在Train发布期间,记录了OpenStack Train、Stein和Rocky版本。它可能不适用于EOL版本(例如Newton)。我们建议您在计划为您的OpenStack云实施安全措施时,自行阅读本文。本指南仅供参考。OpenStack安全团队基于OpenStack社区的自愿贡献。您可以在OFTC IRC上的#OpenStack-Security频道中直接联系安全社区,或者通过向OpenStack-Discussion邮件列表发送主题标题中带有[Security]前缀的邮件来联系。

内容¶

-

约定

- 通知

- 命令提示符

-

介绍

- 确定

- 我们为什么以及如何写这本书

- OpenStack简介

- 安全边界和威胁

- 选择支持软件

-

系统文档

- 系统文档要求

-

管理

- 持续的系统管理

- 完整性生命周期

- 管理界面

-

安全通信

- TLS和SSL简介

- TLS代理和HTTP服务

- 安全参考架构

-

端点

- APL端点配置建议

-

身份

- 认证

- 身份验证方法

- 授权

- 政策

- 令牌

- 域

- 联合梯形失真

- 清单

-

仪表板

- 域名、仪表板升级和基本Web服务器配置

- HTTPS、HSTS、XSS和SSRF

- 前端缓存和会话后端

- 静态媒体

- 密码

- 密钥

- 网站数据

- 跨域资源共享 (CORS)

- 调试

- 检查表

-

计算

- 虚拟机管理程序选择

- 强化虚拟化层

- 强化计算部署

- 漏洞意识

- 如何选择虚拟控制台

- 检查表

-

块存储

- 音量擦除

- 检查表

-

图像存储

- 检查表

-

共享文件系统

- 介绍

- 网络和安全模型

- 安全服务

- 共享访问控制

- 共享类型访问控制

- 政策

- 检查表

-

联网

- 网络架构

- 网络服务

- 网络服务安全最佳做法

- 保护 OpenStack 网络服务

- 检查表

-

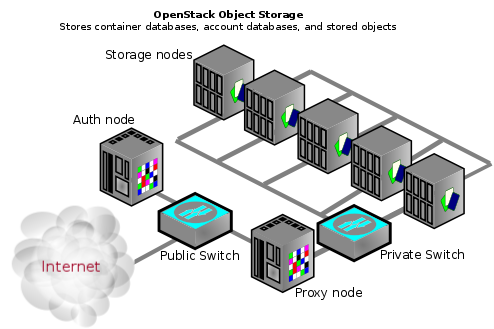

对象存储

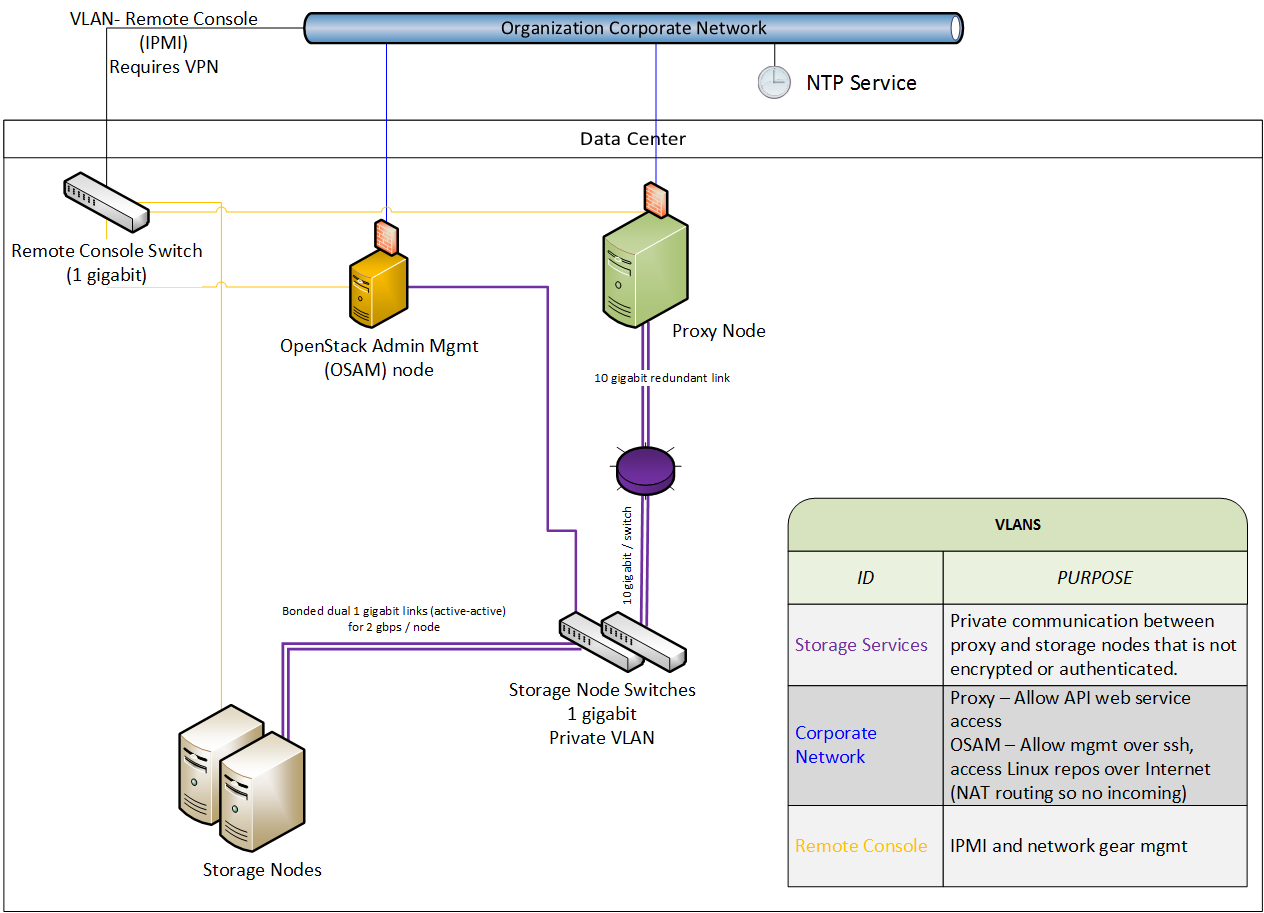

- 网络安全

- 一般事务安全

- 保护存储服务

- 保护代理服务

- 对象存储身份验证

- 其他值得注意的项目

-

机密管理

- 现有技术摘要

- 相关 Openstack 项目

- 使用案例

- 密钥管理服务

- 密钥管理接口

- 常见问题解答

- 检查表

-

消息队列

- 邮件安全

-

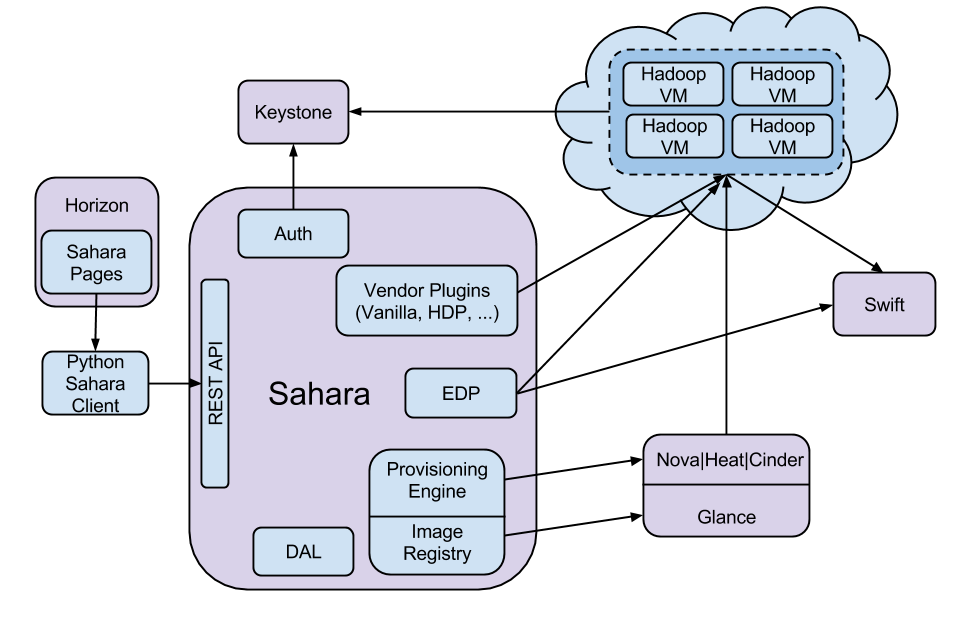

数据处理

- 数据处理简介

- 部署

- 配置和强化

-

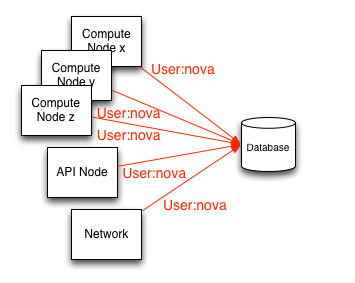

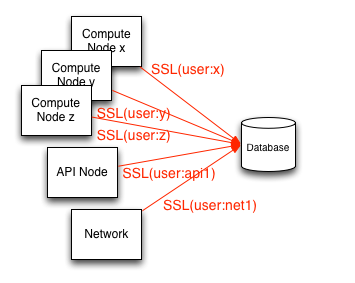

数据库

- 数据库后端注意事项

- 数据库访问控制

- 数据库传输安全性

-

租户数据隐私

- 数据隐私问题

- 数据加密

- 密钥管理

-

实例安全管理

- 实例的安全服务

-

监视和日志记录

- 取证和事件响应

-

合规

- 合规性概述

- 了解审核流程

- 合规活动

- 认证和合规声明

- 隐私

-

安全审查

- 体系结构页面指南

-

安全检查表

-

附录

- 社区支持

- 词汇表

约定¶

OpenStack 文档使用了几种排版约定。

注意事项¶

注意

带有附加信息的注释,用于解释文本的某一部分。重要

在继续之前,您必须注意这一点。提示

一个额外但有用的实用建议。警示

防止用户犯错误的有用信息。警告

有关数据丢失风险或安全问题的关键信息。命令提示符¶

$ command任何用户(包括root用户)都可以运行以$提示符为前缀的命令。

# commandroot用户必须运行前缀为#提示符的命令。您还可以在这些命令前面加上sudo命令(如果可用),以运行这些命令。

介绍¶

《OpenStack 安全指南》是许多人经过五天协作的成果。本文档旨在提供部署安全 OpenStack 云的最佳实践指南。它旨在反映OpenStack社区的当前安全状态,并为由于复杂性或其他特定于环境的细节而无法列出特定安全控制措施的决策提供框架。

- 致谢

-

我们为什么以及如何写这本书

- 目标

- 如何

-

OpenStack 简介

- 云类型

- OpenStack 服务概述

-

安全边界和威胁

- 安全域

- 桥接安全域

- 威胁分类、参与者和攻击媒介

-

选择支持软件

- 团队专长

- 产品或项目成熟度

- 通用标准

- 硬件问题

致谢¶

OpenStack 安全组要感谢以下组织的贡献,他们为本书的出版做出了贡献。这些组织是:

我们为什么以及如何写这本书¶

随着 OpenStack 的普及和产品成熟,安全性已成为重中之重。OpenStack 安全组已经认识到需要一个全面而权威的安全指南。《OpenStack 安全指南》旨在概述提高 OpenStack 部署安全性的安全最佳实践、指南和建议。作者带来了他们在各种环境中部署和保护 OpenStack 的专业知识。

本指南是对《OpenStack 操作指南》的补充,可用于强化现有的 OpenStack 部署或评估 OpenStack 云提供商的安全控制。

目标¶

- 识别 OpenStack 中的安全域

- 提供保护 OpenStack 部署的指导

- 强调当今 OpenStack 中的安全问题和潜在的缓解措施

- 讨论即将推出的安全功能

- 为知识获取和传播提供社区驱动的设施

写作记录¶

与《OpenStack 操作指南》一样,我们遵循了本书的冲刺方法。书籍冲刺过程允许快速开发和制作大量书面作品。OpenStack 安全组的协调员重新邀请了 Adam Hyde 作为协调人。该项目在俄勒冈州波特兰市的OpenStack峰会上正式宣布。

由于该小组的一些关键成员离得很近,该团队聚集在马里兰州安纳波利斯。这是公共部门情报界成员、硅谷初创公司和一些大型知名科技公司之间的非凡合作。该书的冲刺在2013年6月的最后一周进行,第一版在五天内完成。

该团队包括:

-

Bryan D. Payne,星云 Bryan D. Payne 博士是 Nebula 的安全研究总监,也是 OpenStack 安全组织 (OSSG) 的联合创始人。在加入 Nebula 之前,他曾在桑迪亚国家实验室、国家安全局、BAE Systems 和 IBM 研究院工作。他毕业于佐治亚理工学院计算机学院,获得计算机科学博士学位,专攻系统安全。Bryan 是《OpenStack 安全指南》的编辑和负责人,负责该指南在编写后的两年中持续增长。

-

Robert Clark,惠普

Robert Clark 是惠普云服务的首席安全架构师,也是 OpenStack 安全组织 (OSSG) 的联合创始人。在被惠普招募之前,他曾在英国情报界工作。Robert 在威胁建模、安全架构和虚拟化技术方面拥有深厚的背景。Robert 拥有威尔士大学的软件工程硕士学位。

- Keith Basil ,红帽

Keith Basil 是红帽 OpenStack 的首席产品经理,专注于红帽的 OpenStack 产品管理、开发和战略。在美国公共部门,Basil 带来了为联邦民用机构和承包商设计授权、安全、高性能云架构的经验。

- Cody Bunch,拉克空间

Cody Bunch 是 Rackspace 的私有云架构师。Cody 与人合著了《The OpenStack Cookbook》的更新以及有关 VMware 自动化的书籍。

- Malini Bhandaru,英特尔

Malini Bhandaru 是英特尔的一名安全架构师。她拥有多元化的背景,曾在英特尔从事平台功能和性能方面的工作,在 Nuance 从事语音产品方面的工作,在 ComBrio 从事远程监控和管理工作,在 Verizon 从事网络商务工作。她拥有马萨诸塞大学阿默斯特分校的人工智能博士学位。

- Gregg Tally,约翰霍普金斯大学应用物理实验室

Gregg Tally 是 JHU/APL 网络系统部门非对称运营部的总工程师。他主要从事系统安全工程方面的工作。此前,他曾在斯巴达、迈克菲和可信信息系统公司工作,参与网络安全研究项目。

- Eric Lopez, 威睿

Eric Lopez 是 VMware 网络和安全业务部门的高级解决方案架构师,他帮助客户实施 OpenStack 和 VMware NSX(以前称为 Nicira 的网络虚拟化平台)。在加入 VMware(通过公司收购 Nicira)之前,他曾在 Q1 Labs、Symantec、Vontu 和 Brightmail 工作。他拥有加州大学伯克利分校的电气工程/计算机科学和核工程学士学位和旧金山大学的工商管理硕士学位。

- Shawn Wells,红帽

Shawn Wells 是红帽创新项目总监,专注于改进美国政府内部采用、促进和管理开源技术的流程。此外,Shawn 还是 SCAP 安全指南项目的上游维护者,该项目与美国军方、NSA 和 DISA 一起制定虚拟化和操作系统强化策略。Shawn曾是NSA的平民,利用大型分布式计算基础设施开发了SIGINT收集系统。

- Ben de Bont,惠普

Ben de Bont 是惠普云服务的首席战略官。在担任现职之前,Ben 领导 MySpace 的信息安全小组和 MSN Security 的事件响应团队。Ben 拥有昆士兰科技大学的计算机科学硕士学位。

- Nathanael Burton,国家安全局

纳塔内尔·伯顿(Nathanael Burton)是美国国家安全局(National Security Agency)的计算机科学家。他在该机构工作了 10 多年,从事分布式系统、大规模托管、开源计划、操作系统、安全、存储和虚拟化技术方面的工作。他拥有弗吉尼亚理工大学的计算机科学学士学位。

- Vibha Fauver

Vibha Fauver,GWEB,CISSP,PMP,在信息技术领域拥有超过15年的经验。她的专业领域包括软件工程、项目管理和信息安全。她拥有计算机与信息科学学士学位和工程管理硕士学位,专业和系统工程证书。

- Eric Windisch,云缩放

Eric Windisch 是 Cloudscaling 的首席工程师,他为 OpenStack 贡献了两年多。埃里克(Eric)在网络托管行业拥有十多年的经验,一直在敌对环境的战壕中,建立了租户隔离和基础设施安全性。自 2007 年以来,他一直在构建云计算基础设施和自动化。

- Andrew Hay,云道

Andrew Hay 是 CloudPassage, Inc. 的应用安全研究总监,负责领导该公司及其专为动态公有云、私有云和混合云托管环境构建的服务器安全产品的安全研究工作。

- Adam Hyde

亚当促成了这个 Book Sprint。他还创立了 Book Sprint 方法论,并且是最有经验的 Book Sprint 促进者。Adam 创立了 FLOSS Manuals,这是一个由 3,000 人组成的社区,致力于开发关于自由软件的自由手册。他还是 Booktype 的创始人和项目经理,Booktype 是一个用于在线和印刷书籍编写、编辑和出版的开源项目。

在冲刺期间,我们还得到了 Anne Gentle、Warren Wang、Paul McMillan、Brian Schott 和 Lorin Hochstein 的帮助。

这本书是在为期 5 天的图书冲刺中制作的。图书冲刺是一个高度协作、促进的过程,它将一个小组聚集在一起,在 3-5 天内制作一本书。这是一个由亚当·海德(Adam Hyde)创立和发展的特定方法的有力促进过程。有关更多信息,请访问BookSprints的Book Sprint网页。

如何为本书做贡献¶

本书的最初工作是在一间空调过高的房间里进行的,该房间是整个文档冲刺期间的小组办公室。

要了解有关如何为 OpenStack 文档做出贡献的更多信息,请参阅 OpenStack 文档贡献者指南。

OpenStack 简介¶

本指南提供了对 OpenStack 部署的安全见解。目标受众是云架构师、部署人员和管理员。此外,云用户会发现该指南在提供商选择方面既有教育意义又有帮助,而审计人员会发现它作为参考文档很有用,可以支持他们的合规性认证工作。本指南也推荐给任何对云安全感兴趣的人。

每个 OpenStack 部署都包含各种各样的技术,包括 Linux 发行版、数据库系统、消息队列、OpenStack 组件本身、访问控制策略、日志记录服务、安全监控工具等等。所涉及的安全问题同样多种多样也就不足为奇了,对这些问题的深入分析需要一些指南。我们努力寻找平衡点,提供足够的背景信息来理解OpenStack安全问题及其处理,并为进一步的信息提供外部参考。该指南可以从头到尾阅读,也可以像参考一样使用。

我们简要介绍了云的种类(私有云、公有云和混合云),然后在本章的其余部分概述了 OpenStack 组件及其相关的安全问题。

在整本书中,我们提到了几种类型的OpenStack云用户:管理员、操作员和用户。我们使用这些术语来标识每个角色具有的安全访问级别,尽管实际上,我们知道不同的角色通常由同一个人担任。

云类型¶

OpenStack是采用云技术的关键推动因素,并具有几个常见的部署用例。这些模型通常称为公共模型、专用模型和混合模型。以下各节使用美国国家标准与技术研究院 (NIST) 对云的定义来介绍这些适用于 OpenStack 的不同类型的云。

公有云¶

根据NIST的说法,公共云是基础设施向公众开放供消费的云。OpenStack公有云通常由服务提供商运行,可供个人、公司或任何付费客户使用。除了多种实例类型外,公有云提供商还可能公开一整套功能,例如软件定义网络或块存储。

就其性质而言,公有云面临更高的风险。作为公有云的使用者,您应该验证所选提供商是否具有必要的认证、证明和其他法规注意事项。作为公有云提供商,根据您的目标客户,您可能需要遵守一项或多项法规。此外,即使不需要满足法规要求,提供商也应确保租户隔离,并保护管理基础结构免受外部攻击。

私有云¶

在频谱的另一端是私有云。正如NIST所定义的那样,私有云被配置为由多个消费者(如业务部门)组成的单个组织独占使用。云可能由组织、第三方或它们的某种组合拥有、管理和运营,并且可能存在于本地或外部。私有云用例多种多样,因此,它们各自的安全问题各不相同。

社区云¶

NIST 将社区云定义为其基础结构仅供具有共同关注点(例如,任务、安全要求、策略或合规性注意事项)的组织的特定消费者社区使用。云可能由社区中的一个或多个组织、第三方或它们的某种组合拥有、管理和运营,并且它可能存在于本地或外部。

混合云¶

NIST将混合云定义为两个或多个不同的云基础设施(如私有云、社区云或公共云)的组合,这些云基础设施仍然是唯一的实体,但通过标准化或专有技术绑定在一起,从而实现数据和应用程序的可移植性,例如用于云之间负载平衡的云爆发。例如,在线零售商可能会在允许弹性配置的公有云上展示其广告和目录。这将使他们能够以灵活、具有成本效益的方式处理季节性负载。一旦客户开始处理他们的订单,他们就会被转移到一个更安全的私有云中,该私有云符合PCI标准。

在本文档中,我们以类似的方式对待社区和混合云,仅从安全角度明确处理公有云和私有云的极端情况。安全措施取决于部署在私有公共连续体上的位置。

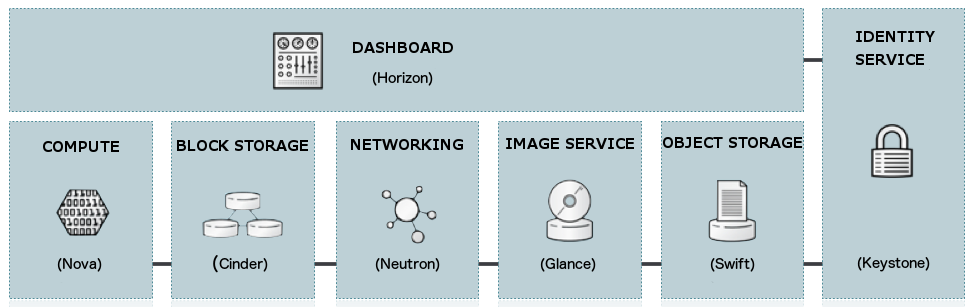

OpenStack 服务概述¶

OpenStack 采用模块化架构,提供一组核心服务,以促进可扩展性和弹性作为核心设计原则。本章简要回顾了 OpenStack 组件、它们的用例和安全注意事项。

计算¶

OpenStack Compute 服务 (nova) 提供的服务支持大规模管理虚拟机实例、托管多层应用程序的实例、开发或测试环境、处理 Hadoop 集群的“大数据”或高性能计算。

计算服务通过与支持的虚拟机监控程序交互的抽象层来促进这种管理(我们稍后会更详细地讨论这个问题)。

在本指南的后面部分,我们将重点介绍虚拟化堆栈,因为它与虚拟机管理程序相关。

有关功能支持的当前状态的信息,请参阅 OpenStack Hypervisor 支持矩阵。

计算安全性对于OpenStack部署至关重要。强化技术应包括对强实例隔离的支持、计算子组件之间的安全通信以及面向公众的 API 终结点的复原能力。

对象存储¶

OpenStack 对象存储服务 (swift) 支持在云中存储和检索任意数据。对象存储服务提供本机 API 和亚马逊云科技 S3 兼容 API。该服务通过数据复制提供高度的复原能力,并且可以处理 PB 级的数据。

请务必了解对象存储不同于传统的文件系统存储。对象存储最适合用于静态数据,例如媒体文件(MP3、图像或视频)、虚拟机映像和备份文件。

对象安全应侧重于传输中和静态数据的访问控制和加密。其他问题可能与系统滥用、非法或恶意内容存储以及交叉身份验证攻击媒介有关。

块存储¶

OpenStack 块存储服务 (cinder) 为计算实例提供持久性块存储。块存储服务负责管理块设备的生命周期,从创建卷和附加到实例,再到释放。

块存储的安全注意事项与对象存储的安全注意事项类似。

共享文件系统¶

共享文件系统服务(马尼拉)提供了一组用于管理多租户云环境中的共享文件系统的服务,类似于 OpenStack 通过 OpenStack 块存储服务项目提供基于块的存储管理的方式。使用共享文件系统服务,您可以创建远程文件系统,将文件系统挂载到实例上,然后从实例读取和写入文件系统中的数据。

网络¶

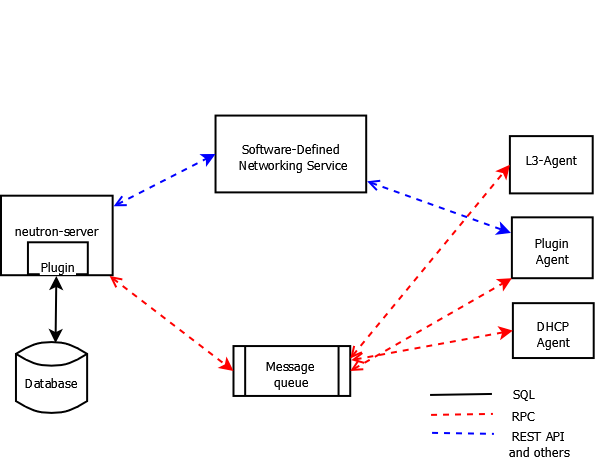

OpenStack 网络服务(neutron,以前称为量子)为云用户(租户)提供各种网络服务,例如 IP 地址管理、DNS、DHCP、负载均衡和安全组(网络访问规则,如防火墙策略)。此服务为软件定义网络 (SDN) 提供了一个框架,允许与各种网络解决方案进行可插拔集成。

OpenStack Networking 允许云租户管理其访客网络配置。网络服务的安全问题包括网络流量隔离、可用性、完整性和机密性。

仪表板¶

OpenStack 仪表板 (horizon) 为云管理员和云租户提供了一个基于 Web 的界面。使用此界面,管理员和租户可以预配、管理和监视云资源。仪表板通常以面向公众的方式部署,具有公共 Web 门户的所有常见安全问题。

身份鉴别服务¶

OpenStack Identity 服务 (keystone) 是一项共享服务,可在整个云基础架构中提供身份验证和授权服务。Identity 服务具有对多种身份验证形式的可插入支持。

Identity 服务的安全问题包括对身份验证的信任、授权令牌的管理以及安全通信。

镜像服务¶

OpenStack 镜像服务(glance)提供磁盘镜像管理服务,包括镜像发现、注册和根据需要向计算服务交付服务。

需要受信任的进程来管理磁盘映像的生命周期,以及前面提到的与数据安全有关的所有问题。

数据处理服务¶

数据处理服务 (sahara) 提供了一个平台,用于配置、管理和使用运行常用处理框架的群集。

数据处理的安全注意事项应侧重于数据隐私和与预置集群的安全通信。

其他配套技术¶

消息传递用于多个 OpenStack 服务之间的内部通信。默认情况下,OpenStack 使用基于 AMQP 的消息队列。与大多数 OpenStack 服务一样,AMQP 支持可插拔组件。现在,实现后端可以是 RabbitMQ、Qpid 或 ZeroMQ。

由于大多数管理命令都流经消息队列系统,因此消息队列安全性是任何 OpenStack 部署的主要安全问题,本指南稍后将对此进行详细讨论。

有几个组件使用数据库,尽管它没有显式调用。保护数据库访问是另一个安全问题,因此在本指南后面将更详细地讨论。

安全边界和威胁¶

云可以抽象为逻辑组件的集合,因为它们的功能、用户和共享的安全问题,我们称之为安全域。威胁参与者和向量根据其动机和对资源的访问进行分类。我们的目标是根据您的风险/漏洞保护目标,让您了解每个域的安全问题。

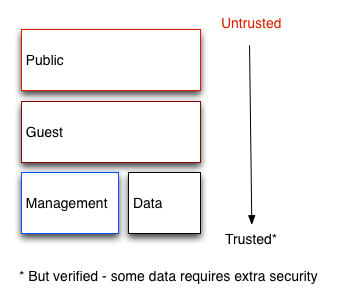

安全域¶

安全域包括用户、应用程序、服务器或网络,它们在系统中具有共同的信任要求和期望。通常,它们具有相同的身份验证和授权 (AuthN/Z) 要求和用户。

尽管您可能希望进一步细分这些域(我们稍后将讨论在哪些方面可能合适),但我们通常指的是四个不同的安全域,它们构成了安全部署任何 OpenStack 云所需的最低限度。这些安全域包括:

- 公共域

- 访客域

- 管理域

- 数据域

我们之所以选择这些安全域,是因为它们可以独立映射,也可以组合起来,以表示给定 OpenStack 部署中大多数可能的信任区域。例如,某些部署拓扑可能由一个物理网络上的来宾域和数据域的组合组成,而其他拓扑则将这些域分开。在每种情况下,云操作员都应注意适当的安全问题。安全域应针对特定的 OpenStack 部署拓扑进行映射。域及其信任要求取决于云实例是公有云实例、私有云实例还是混合云实例。

公共¶

公共安全域是云基础架构中完全不受信任的区域。它可以指整个互联网,也可以简单地指您无权访问的网络。任何具有机密性或完整性要求传输此域的数据都应使用补偿控制进行保护。

此域应始终被视为不受信任。

访客¶

访客安全域通常用于计算实例到实例的流量,它处理由云上的实例生成的计算数据,但不处理支持云操作的服务,例如 API 调用。

如果公有云和私有云提供商对实例使用没有严格控制,也不允许对虚拟机进行不受限制的 Internet 访问,则应将此域视为不受信任的域。私有云提供商可能希望将此网络视为内部网络,并且只有在实施适当的控制以断言实例和所有关联租户都是可信的时。

管理¶

管理安全域是服务交互的地方。有时称为“控制平面”,此域中的网络传输机密数据,例如配置参数、用户名和密码。命令和控制流量通常驻留在此域中,这需要强大的完整性要求。对此域的访问应受到高度限制和监视。同时,此域仍应采用本指南中描述的所有安全最佳做法。

在大多数部署中,此域被视为受信任的域。但是,在考虑 OpenStack 部署时,有许多系统将此域与其他域桥接起来,这可能会降低您可以对该域的信任级别。有关更多信息,请参阅桥接安全域。

数据¶

数据安全域主要关注与OpenStack中的存储服务有关的信息。通过该网络传输的大多数数据都需要高度的完整性和机密性。在某些情况下,根据部署类型,可能还会有很强的可用性要求。

此网络的信任级别很大程度上取决于部署决策,因此我们不会为其分配任何默认的信任级别。

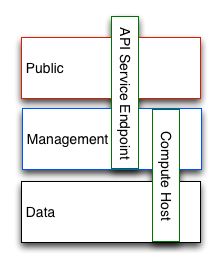

桥接安全域¶

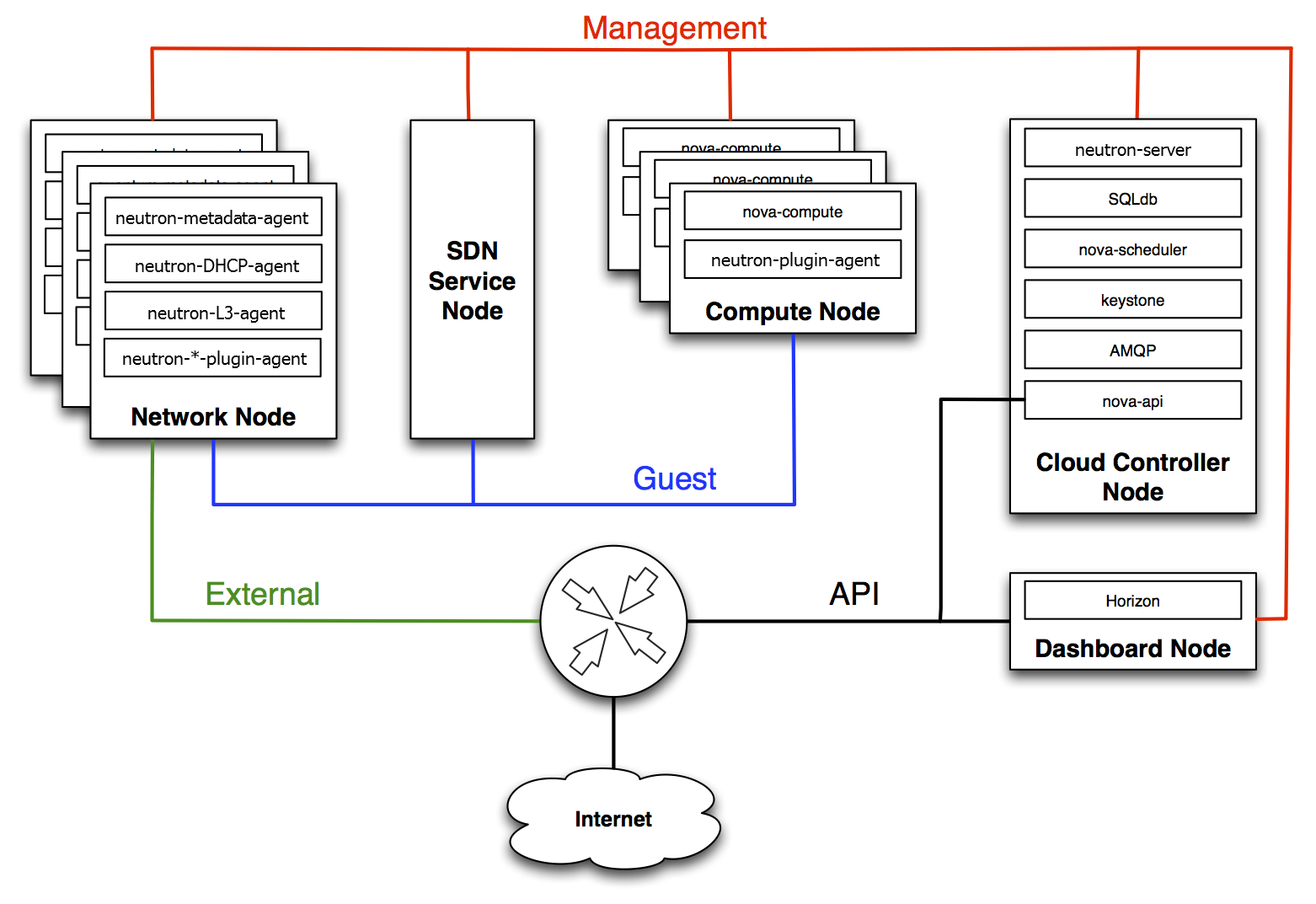

网桥是存在于多个安全域中的组件。必须仔细配置桥接具有不同信任级别或身份验证要求的安全域的任何组件。这些网桥通常是网络架构中的薄弱环节。桥接应始终配置为满足它所桥接的任何域的最高信任级别的安全要求。在许多情况下,由于攻击的可能性,桥接器的安全控制应该是主要关注点。

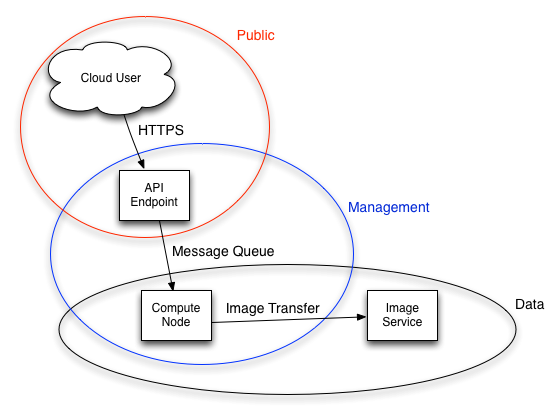

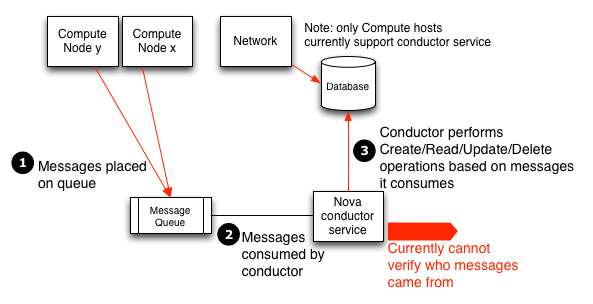

上图显示了桥接数据和管理域的计算节点;因此,应将计算节点配置为满足管理域的安全要求。同样,此图中的 API 端点正在桥接不受信任的公共域和管理域,应将其配置为防止从公共域传播到管理域的攻击。

在某些情况下,部署人员可能希望考虑将网桥保护到比它所在的任何域更高的标准。鉴于上述 API 端点示例,攻击者可能会从公共域以 API 端点为目标,利用它来入侵或访问管理域。

OpenStack的设计使得安全域的分离是很困难的。由于核心服务通常至少桥接两个域,因此在对它们应用安全控制时必须特别考虑。

威胁分类、参与者和攻击向量¶

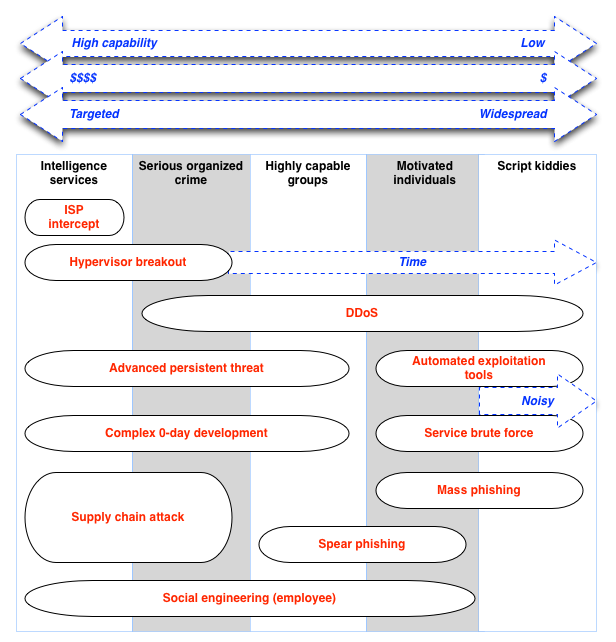

大多数类型的云部署(公有云或私有云)都会受到某种形式的攻击。在本章中,我们将对攻击者进行分类,并总结每个安全域中的潜在攻击类型。

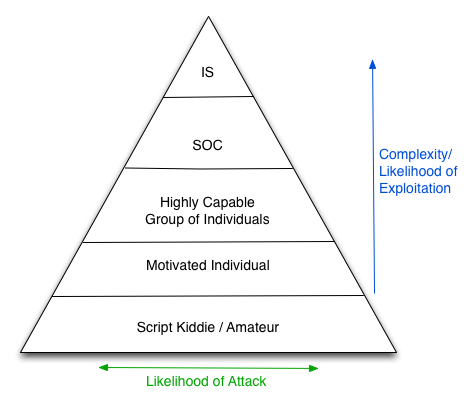

威胁参与者¶

威胁参与者是一种抽象的方式,用于指代您可能尝试防御的一类对手。参与者的能力越强,成功缓解和预防攻击所需的安全控制就越昂贵。安全性是成本、可用性和防御之间的权衡。在某些情况下,不可能针对我们在此处描述的所有威胁参与者保护云部署。那些部署OpenStack云的人将不得不决定其部署/使用的平衡点在哪里。

情报机构¶

本指南认为是最有能力的对手。情报部门和其他国家行为者可以为目标带来巨大的资源。他们拥有超越任何其他参与者的能力。如果没有极其严格的控制措施,无论是人力还是技术,都很难防御这些行为者。

严重有组织犯罪¶

能力强且受经济驱动的攻击者群体。能够资助内部漏洞开发和目标研究。近年来,俄罗斯商业网络(Russian Business Network)等组织的崛起,一个庞大的网络犯罪企业,已经证明了网络攻击如何成为一种商品。工业间谍活动属于严重的有组织犯罪集团。

高能力的团队¶

这是指“黑客行动主义者”类型的组织,他们通常没有商业资助,但可能对服务提供商和云运营商构成严重威胁。

有动机的个人¶

这些攻击者单独行动,以多种形式出现,例如流氓或恶意员工、心怀不满的客户或小规模的工业间谍活动。

脚本攻击者¶

自动漏洞扫描/利用。非针对性攻击。通常,只有这些行为者之一的滋扰、妥协才会对组织的声誉构成重大风险。

公有云和私有云注意事项¶

私有云通常由企业或机构在其网络内部和防火墙后面部署。企业将对允许哪些数据退出其网络有严格的政策,甚至可能为特定目的使用不同的云。私有云的用户通常是拥有云的组织的员工,并且能够对其行为负责。员工通常会在访问云之前参加培训课程,并且可能会参加定期安排的安全意识培训。相比之下,公有云不能对其用户、云用例或用户动机做出任何断言。对于公有云提供商来说,这会立即将客户机安全域推入完全不受信任的状态。

公有云攻击面的一个显着区别是,它们必须提供对其服务的互联网访问。实例连接、通过 Internet 访问文件以及与云控制结构(如 API 端点和仪表板)交互的能力是公有云的必备条件。

公有云和私有云用户的隐私问题通常是截然相反的。在私有云中生成和存储的数据通常由云运营商拥有,他们能够部署数据丢失防护 (DLP) 保护、文件检查、深度数据包检查和规范性防火墙等技术。相比之下,隐私是采用公有云基础设施的主要障碍之一,因为前面提到的许多控制措施并不存在。

出站攻击和声誉风险¶

应仔细考虑云部署中潜在的出站滥用。无论是公有云还是私有云,云往往都有大量可用资源。通过黑客攻击或授权访问在云中建立存在点的攻击者(例如流氓员工)可以使这些资源对整个互联网产生影响。具有计算服务的云是理想的 DDoS 和暴力引擎。对于公有云来说,这个问题更为紧迫,因为它们的用户在很大程度上是不负责任的,并且可以迅速启动大量一次性实例进行出站攻击。如果一家公司因托管恶意软件或对其他网络发起攻击而闻名,可能会对公司的声誉造成重大损害。预防方法包括出口安全组、出站流量检查、客户教育和意识,以及欺诈和滥用缓解策略。

攻击类型¶

该图显示了上一节中描述的参与者可能预期的典型攻击类型。请注意,此图不排除有不可预期的攻击类型。

攻击类型

每种攻击形式的规范性防御超出了本文档的范围。上图可以帮助您就应防范哪些类型的威胁和威胁参与者做出明智的决定。对于商业公有云部署,这可能包括预防严重犯罪。对于那些为政府使用部署私有云的人来说,应该建立更严格的保护机制,包括精心保护的设施和供应链。相比之下,那些建立基本开发或测试环境的人可能需要限制较少的控制(中间)。

选择支持软件¶

您选择的支持软件(如消息传递和负载平衡)可能会对云产生严重的安全影响。为组织做出正确的选择非常重要。本节提供了选择支持软件的一些一般准则。

为了选择最佳支持软件,请考虑以下因素:

- 团队专业知识

- 产品或项目成熟度

- 通用标准

- 硬件问题

团队专业知识¶

团队越熟悉特定产品、其配置和特殊性,就越少会出现配置错误。此外,将员工的专业知识分散到整个组织中可以增加系统的可用性,允许分工,并在团队成员不可用时减轻问题。

产品或项目成熟度¶

给定产品或项目的成熟度对您的安全状况至关重要。部署云后,产品成熟度会产生许多影响:

- 专业知识的可用性

- 活跃的开发人员和用户社区

- 更新的及时性和可用性

- 事件响应

通用标准¶

通用标准是一个国际标准化的软件评估过程,政府和商业公司使用它来验证软件技术的性能是否如宣传的那样。

硬件问题¶

考虑运行软件的硬件的可支持性。此外,请考虑硬件中可用的其他功能,以及您选择的软件如何支持这些功能。

系统文档¶

OpenStack 云部署的系统文档应遵循组织中企业信息技术系统的模板和最佳实践。组织通常有合规性要求,这可能需要一个整体的系统安全计划来清点和记录给定系统的架构。整个行业都面临着与记录动态云基础架构和保持信息最新相关的共同挑战。

-

系统文档要求

- 系统角色和类型

- 系统清单

- 网络拓扑

- 服务、协议和端口

系统文档要求¶

系统角色和类型¶

通常构成 OpenStack 安装的两种广义节点类型是:

基础设施节点¶

运行与云相关的服务,例如 OpenStack Identity 服务、消息队列服务、存储、网络以及支持云运行所需的其他服务。

计算、存储或其他资源节点¶

为云提供存储容量或虚拟机。

系统清单¶

文档应提供OpenStack环境的一般描述,并涵盖使用的所有系统(例如,生产、开发或测试)。记录系统组件、网络、服务和软件通常提供全面覆盖和考虑安全问题、攻击媒介和可能的安全域桥接点所需的鸟瞰图。系统清单可能需要捕获临时资源,例如虚拟机或虚拟磁盘卷,否则这些资源将成为传统 IT 系统中的持久性资源。

硬件清单¶

对书面文档没有严格合规性要求的云可能会受益于配置管理数据库 (CMDB)。CMDB通常用于硬件资产跟踪和整体生命周期管理。通过利用 CMDB,组织可以快速识别云基础设施硬件,例如计算节点、存储节点或网络设备。CMDB可以帮助识别网络上存在的资产,这些资产可能由于维护不足、保护不足或被取代和遗忘而存在漏洞。如果底层硬件支持必要的自动发现功能,则 OpenStack 置备系统可以提供一些基本的 CMDB 功能。

软件清单¶

与硬件一样,OpenStack 部署中的所有软件组件都应记录在案。示例包括:

- 系统数据库,例如 MySQL 或 mongoDB

- OpenStack 软件组件,例如 Identity 或 Compute

- 支持组件,例如负载均衡器、反向代理、DNS 或 DHCP 服务

在评估库、应用程序或软件类别中泄露或漏洞的影响时,软件组件的权威列表可能至关重要。

网络拓扑¶

应提供网络拓扑,并突出显示安全域之间的数据流和桥接点。网络入口和出口点应与任何 OpenStack 逻辑系统边界一起标识。可能需要多个图表来提供系统的完整视觉覆盖。网络拓扑文档应包括系统代表租户创建的虚拟网络,以及 OpenStack 创建的虚拟机实例和网关。

服务、协议和端口¶

了解有关组织资产的信息通常是最佳做法。资产表可以帮助验证安全要求,并帮助维护标准安全组件,例如防火墙配置、服务端口冲突、安全修正区域和合规性。此外,该表还有助于理解 OpenStack 组件之间的关系。该表可能包括:

- OpenStack 部署中使用的服务、协议和端口。

- 云基础架构中运行的所有服务的概述。

强烈建议 OpenStack 部署记录与此类似的信息。该表可以根据从 CMDB 派生的信息创建,也可以手动构建。

下面提供了一个表格示例:

| 服务 | 协议 | 端口 | 目的 | 使用者 | 安全域 |

|---|---|---|---|---|---|

| beam.smp | AMQP | 5672/tcp | AMQP 消息服务 | RabbitMQ | 管理域 |

| tgtd | iSCSI | 3260/tcp | iSCSI 发起程序服务 | iSCSI | 私有(数据网络) |

| sshd | ssh | 22/tcp | 允许安全登录到节点和来宾虚拟机 | Various | 按需配置作用于管理域、公共域和访客域 |

| mysqld | mysql | 3306/tcp | 数据库服务 | Various | 管理域 |

| apache2 | http | 443/tcp | 仪表板 | Tenants | 公共域 |

| dnsmasq | dns | 53/tcp | DNS 服务 | Guest VMs | 访客域 |

管理¶

云部署是一个不断变化的系统。机器老化和故障,软件过时,漏洞被发现。当配置中出现错误或遗漏时,或者必须应用软件修复时,必须以安全但方便的方式进行这些更改。这些更改通常通过配置管理来解决。

保护云部署不被恶意实体配置或操纵非常重要。由于云中的许多系统都采用计算和网络虚拟化,因此 OpenStack 面临着明显的挑战,必须通过完整性生命周期管理来解决这些挑战。

管理员必须对云执行命令和控制,以实现各种操作功能。理解和保护这些指挥和控制设施非常重要。

-

持续的系统管理

- 漏洞管理

- 配置管理

- 安全备份和恢复

- 安全审计工具

-

完整性生命周期

- 安全引导

- 运行时验证

- 服务器加固

-

管理界面

- 仪表板

- OpenStack 接口

- 安全外壳 (SSH)

- 管理实用程序

- 带外管理接口

持续的系统管理¶

云系统总会存在漏洞,其中一些可能是安全问题。因此,准备好应用安全更新和常规软件更新至关重要。这涉及到配置管理工具的智能使用,下面将对此进行讨论。这还涉及了解何时需要升级。

漏洞管理¶

有关安全相关更改的公告,请订阅 OpenStack Announce 邮件列表。安全通知还会通过下游软件包发布,例如,通过您可能作为软件包更新的一部分订阅的 Linux 发行版。

OpenStack组件只是云中软件的一小部分。与所有这些其他组件保持同步也很重要。虽然某些数据源是特定于部署的,但云管理员必须订阅必要的邮件列表,以便接收适用于组织环境的任何安全更新的通知。通常,这就像跟踪上游 Linux 发行版一样简单。

注意

OpenStack 通过两个渠道发布安全信息。

- OpenStack 安全公告 (OSSA) 由 OpenStack 漏洞管理团队 (VMT) 创建。它们与核心OpenStack服务中的安全漏洞有关。有关 VMT 的更多信息,请参阅漏洞管理流程。

- OpenStack 安全说明 (OSSN) 由 OpenStack 安全组 (OSSG) 创建,以支持 VMT 的工作。OSSN解决了支持软件和常见部署配置中的问题。本指南中引用了它们。安全说明存档在OSSN上。分类¶

收到安全更新通知后,下一步是确定此更新对给定云部署的重要性。在这种情况下,拥有预定义的策略很有用。现有的漏洞评级系统(如通用漏洞评分系统 (CVSS))无法正确考虑云部署。

在此示例中,我们引入了一个评分矩阵,该矩阵将漏洞分为三类:权限提升、拒绝服务和信息泄露。了解漏洞的类型及其在基础架构中发生的位置将使您能够做出合理的响应决策。

权限提升描述了用户使用系统中其他用户的权限进行操作的能力,绕过适当的授权检查。来宾用户执行的操作允许他们以管理员权限执行未经授权的操作,这是此类漏洞的一个示例。

拒绝服务是指被利用的漏洞,可能导致服务或系统中断。这既包括使网络资源不堪重负的分布式攻击,也包括通常由资源分配错误或输入引起的系统故障缺陷引起的单用户攻击。

信息泄露漏洞会泄露有关您的系统或操作的信息。这些漏洞的范围从调试信息泄露到关键安全数据(如身份验证凭据和密码)的暴露。

| 攻击者位置/权限级别 | ||||

|---|---|---|---|---|

| 外部 | 云用户 | 云管理员 | 控制平面 | |

| 权限提升(3 级) | 紧急 | n/a | n/a | n/a |

| 权限提升(2 个级别) | 紧急 | 紧急 | n/a | n/a |

| 特权提升(1 级) | 紧急 | 紧急 | 紧急 | n/a |

| 拒绝服务 | 高 | 中 | 低 | 低 |

| 信息披露 | 紧急/高 | 紧急/高 | 中/低 | 低 |

该表说明了一种通用方法,该方法根据漏洞在部署中发生的位置和影响来衡量漏洞的影响。例如,计算 API 节点上的单级权限提升可能允许 API 的标准用户升级为具有与节点上的 root 用户相同的权限。

我们建议云管理员使用此表作为模型,以帮助定义要针对各种安全级别执行的操作。例如,关键级别的安全更新可能需要快速升级云,而低级别的更新可能需要更长的时间才能完成。

测试更新¶

在生产环境中部署任何更新之前,应对其进行测试。通常,这需要有一个单独的测试云设置,该设置首先接收更新。在软件和硬件方面,此云应尽可能接近生产云。应在性能影响、稳定性、应用程序影响等方面对更新进行全面测试。特别重要的是验证更新理论上解决的问题(例如特定漏洞)是否已实际修复。

部署更新¶

完全测试更新后,可以将其部署到生产环境。应使用下面所述的配置管理工具完全自动化此部署。

配置管理¶

生产质量的云应始终使用工具来自动执行配置和部署。这消除了人为错误,并允许云更快地扩展。自动化还有助于持续集成和测试。

在构建 OpenStack 云时,强烈建议在设计和实现时考虑配置管理工具或框架。通过配置管理,您可以避免在构建、管理和维护像 OpenStack 这样复杂的基础架构时固有的许多陷阱。通过生成配置管理实用程序所需的清单、说明书或模板,您可以满足许多文档和法规报告要求。此外,配置管理还可以作为业务连续性计划 (BCP) 和数据恢复 (DR) 计划的一部分,您可以在其中将节点或服务重建回 DR 事件中的已知状态或给定的妥协状态。

此外,当与 Git 或 SVN 等版本控制系统结合使用时,您可以跟踪环境随时间推移而发生的更改,并重新调解可能发生的未经授权的更改。例如,文件 nova.conf 或其他配置文件不符合您的标准,您的配置管理工具可以还原或替换该文件,并将您的配置恢复到已知状态。最后,配置管理工具也可用于部署更新;简化安全补丁流程。这些工具具有广泛的功能,在该领域非常有用。保护云的关键点是选择一种配置管理工具并使用它。

有许多配置管理解决方案;在撰写本文时,市场上有两个在支持 OpenStack 环境方面非常强大的公司:Chef 和 Puppet。下面提供了此空间中的工具的非详尽列表:

- Chef

- Puppet

- Salt Stack

- Ansible

策略更改¶

每当更改策略或配置管理时,最好记录活动并备份新集的副本。通常,此类策略和配置存储在受版本控制的存储库(如 Git)中。

安全备份和恢复¶

在整个系统安全计划中包括备份过程和策略非常重要。有关 OpenStack 备份和恢复功能和过程的概述,请参阅有关备份和恢复的 OpenStack 操作指南。

- 确保只有经过身份验证的用户和备份客户端才能访问备份服务器。

- 使用数据加密选项来存储和传输备份。

- 使用专用且强化的备份服务器。备份服务器的日志必须每天进行监视,并且只有少数人可以访问。

- 定期测试数据恢复选项,包括存储在安全备份中的镜像,是确保灾难恢复准备的关键部分。在发生安全漏洞或受损时,终止运行中的实例并从已知的安全镜像备份中重新启动实例确实是最佳做法。这有助于确保受损的实例被消除,并且可以迅速从备份的镜像中重新部署干净、可信赖的版本。

安全审计工具¶

安全审核工具可以补充配置管理工具。安全审核工具可自动执行验证给定系统配置是否满足大量安全控制的过程。这些工具有助于弥合从安全配置指南文档(例如,STIG 和 NSA 指南)到特定系统安装的差距。例如,SCAP 可以将正在运行的系统与预定义的配置文件进行比较。SCAP 输出一份报告,详细说明配置文件中的哪些控件已满足,哪些控件未通过,哪些控件未选中。

将配置管理和安全审计工具相结合,形成了一个强大的组合。审核工具将突出显示部署问题。配置管理工具简化了更改每个系统的过程,以解决审计问题。以这种方式一起使用,这些工具有助于维护满足从基本强化到合规性验证等安全要求的云环境。

配置管理和安全审计工具将给云带来另一层复杂性。这种复杂性带来了额外的安全问题。考虑到其安全优势,我们认为这是一种可接受的风险权衡。对于这些工具的操作安全性保障超出了本指南的范围。

完整性生命周期¶

我们将完整性生命周期定义为一个深思熟虑的过程,它确保我们始终在整个云中以预期的配置运行预期的软件。此过程从安全引导开始,并通过配置管理和安全监控进行维护。本章就如何处理完整性生命周期过程提供了建议。

安全引导¶

云中的节点,包括计算、存储、网络、服务和混合节点,应该有一个自动化的配置过程。这确保了节点的一致和正确配置。这也便于安全补丁、升级、故障修复和其他关键变更。由于这个过程安装了在云中具有最高特权级别的新软件,因此验证安装正确的软件非常重要,包括启动过程的最早阶段。

有多种技术可以验证这些早期启动阶段。这些通常需要硬件支持,例如可信平台模块 (TPM)、英特尔可信执行技术 (TXT)、动态信任根测量 (DRTM) 和统一可扩展固件接口 (UEFI) 安全启动。在本书中,我们将所有这些统称为安全启动技术。我们建议使用安全启动,同时承认部署此启动所需的许多部分需要高级技术技能才能为每个环境自定义工具。与本指南中的许多其他建议相比,使用安全启动需要更深入的集成和自定义。TPM 技术虽然在大多数商务级笔记本电脑和台式机中很常见数年,但现在已与支持的 BIOS 一起在服务器中可用。正确的规划对于成功的安全启动部署至关重要。

有关安全启动部署的完整教程超出了本书的范围。相反,我们在这里提供了一个框架,用于将安全启动技术与典型的节点预配过程集成。有关更多详细信息,云架构师应参考相关规范和软件配置手册。

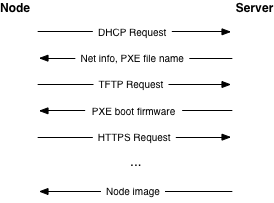

节点配置¶

节点应使用预引导执行环境(PXE)进行配置。这大大减少了重新部署节点所需的工作量。典型的过程涉及节点从服务器接收各种引导阶段(即执行的软件逐渐复杂)。

我们建议在管理安全域中使用单独的隔离网络进行置备。此网络将处理所有 PXE 流量,以及上面描述的后续启动阶段下载。请注意,节点引导过程从两个不安全的操作开始:DHCP 和 TFTP。然后,引导过程使用 TLS 下载部署节点所需的其余信息。这可能是操作系统安装程序、由 Chef 或 Puppet 管理的基本安装,甚至是直接写入磁盘的完整文件系统映像。

虽然在 PXE 启动过程中使用 TLS 更具挑战性,但常见的 PXE 固件项目(如 iPXE)提供了这种支持。通常,这涉及在了解允许的 TLS 证书链的情况下构建 PXE 固件,以便它可以正确验证服务器证书。这通过限制不安全的纯文本网络操作的数量来提高攻击者的门槛。

验证启动¶

通常,有两种不同的策略来验证启动过程。传统的安全启动将验证在过程中的每个步骤运行的代码,并在代码不正确时停止启动。启动证明将记录在每个步骤中运行的代码,并将此信息提供给另一台计算机,以证明启动过程按预期完成。在这两种情况下,第一步都是在运行之前测量每段代码。在这种情况下,测量实际上是代码的 SHA-1 哈希值,在执行之前获取。哈希存储在 TPM 的平台配置寄存器 (PCR) 中。

注意

此处使用 SHA-1,因为这是 TPM 芯片支持的内容。每个 TPM 至少有 24 个 PCR。2005 年 3 月的 TCG 通用服务器规范 v1.0 定义了启动时完整性测量的 PCR 分配。下表显示了典型的PCR配置。上下文指示这些值是根据节点硬件(固件)还是根据节点上置备的软件确定的。某些值受固件版本、磁盘大小和其他低级信息的影响。因此,在配置管理方面采取良好的做法非常重要,以确保部署的每个系统都完全按照预期进行配置。

| 注册 | 测量内容 | 上下文 |

|---|---|---|

| PCR-00 | 核心信任根测量 (CRTM)、BIOS 代码、主机平台扩展 | 硬件 |

| PCR-01 | 主机平台配置 | 硬件 |

| PCR-02 | 选项 ROM 代码 | 硬件 |

| PCR-03 | 选项 ROM 配置和数据 | 硬件 |

| PCR-04 | 初始程序加载程序 (IPL) 代码。例如,主引导记录。 | 软件 |

| PCR-05 | IPL 代码配置和数据 | 软件 |

| PCR-06 | 状态转换和唤醒事件 | 软件 |

| PCR-07 | 主机平台制造商控制 | 软件 |

| PCR-08 | 特定于平台,通常是内核、内核扩展和驱动程序 | 软件 |

| PCR-09 | 特定于平台,通常是 Initramfs | 软件 |

| PCR-10 至 PCR-23 | 特定于平台 | 软件 |

安全启动可能是构建云的一个选项,但需要在硬件选择方面进行仔细规划。例如,确保您具有 TPM 和英特尔 TXT 支持。然后验证节点硬件供应商如何填充 PCR 值。例如,哪些值可用于验证。通常,上表中软件上下文下列出的 PCR 值是云架构师可以直接控制的值。但即使这些也可能随着云中软件的升级而改变。配置管理应链接到 PCR 策略引擎,以确保验证始终是最新的。

每个制造商都必须为其服务器提供 BIOS 和固件代码。不同的服务器、虚拟机监控程序和操作系统将选择填充不同的 PCR。在大多数实际部署中,不可能根据已知的良好数量(“黄金测量”)验证每个PCR。经验表明,即使在单个供应商的产品线中,给定PCR的测量过程也可能不一致。建议为每个服务器建立基线,并监视 PCR 值以查找意外更改。第三方软件可能可用于协助 TPM 预配和监视过程,具体取决于所选的虚拟机监控程序解决方案。

初始程序加载程序 (IPL) 代码很可能是 PXE 固件,假设采用上述节点部署策略。因此,安全启动或启动证明过程可以测量所有早期启动代码,例如 BIOS、固件、PXE 固件和内核映像。确保每个节点都安装了这些部件的正确版本,为构建节点软件堆栈的其余部分奠定了坚实的基础。

根据所选的策略,在发生故障时,节点将无法启动,或者它可以将故障报告给云中的另一个实体。为了实现安全引导,节点将无法引导,管理安全域中的置备服务必须识别这一点并记录事件。对于启动证明,当检测到故障时,节点将已经在运行。在这种情况下,应通过禁用节点的网络访问来立即隔离节点。然后,应分析事件的根本原因。无论哪种情况,策略都应规定在失败后如何继续。云可能会自动尝试重新配置节点一定次数。或者,它可能会立即通知云管理员调查问题。此处的正确策略是特定于部署和故障模式的。

节点加固¶

此时,我们知道节点已使用正确的内核和底层组件启动。下一步是强化操作系统,它从一组行业公认的强化控件开始。以下指南是很好的示例:

安全技术实施指南 (STIG)

国防信息系统局 (DISA)(隶属于美国国防部)发布适用于各种操作系统、应用程序和硬件的 STIG 内容。这些控件在未附加任何许可证的情况下发布。

互联网安全中心 (CIS) 基准测试

CIS 会定期发布安全基准以及自动应用这些安全控制的自动化工具。这些基准测试是在具有一些限制的知识共享许可下发布的。

这些安全控制最好通过自动化方法应用。自动化确保每次对每个系统都以相同的方式应用控制,并且它们还提供了一种用于审核现有系统的快速方法。自动化有多种选择:

OpenSCAP

OpenSCAP 是一个开源工具,它采用 SCAP 内容(描述安全控制的 XML 文件)并将该内容应用于各种系统。目前可用的大多数内容都适用于 Red Hat Enterprise Linux 和 CentOS,但这些工具适用于任何 Linux 或 Windows 系统。

ansible 加固

ansible-hardening 项目提供了一个 Ansible 角色,可将安全控制应用于各种 Linux 操作系统。它还可用于审核现有系统。仔细检查每个控制措施,以确定它是否可能对生产系统造成损害。这些控件基于 Red Hat Enterprise Linux 7 STIG。

完全加固的系统是一个具有挑战性的过程,可能需要对某些系统进行大量更改。其中一些更改可能会影响生产工作负载。如果系统无法完全加固,强烈建议进行以下两项更改,以便在不造成重大中断的情况下提高安全性:

强制访问控制 (MAC)¶

强制访问控制会影响系统上的所有用户,包括 root,内核的工作是根据当前安全策略审查活动。如果活动不在允许的策略范围内,则会被阻止,即使对于 root 用户也是如此。有关更多详细信息,请查看下面关于 sVirt、SELinux 和 AppArmor 的讨论。

删除软件包并停止服务¶

确保系统安装的软件包数量尽可能少,并且运行的服务数量尽可能少。删除不需要的软件包可以更轻松地进行修补,并减少系统上可能导致违规的项目数量。停止不需要的服务会缩小系统上的攻击面,并使攻击更加困难。

我们还建议对生产节点执行以下附加步骤:

只读文件系统¶

尽可能使用只读文件系统。确保可写文件系统不允许执行。这可以使用 noexec 中的 、 nosuid 和 nodev 挂载选项来处理 /etc/fstab 。

系统验证¶

最后,节点内核应该有一种机制来验证节点的其余部分是否以已知的良好状态启动。这提供了从引导验证过程到验证整个系统的必要链接。执行此操作的步骤将特定于部署。例如,内核模块可以在使用 dm-verity 挂载文件系统之前验证组成文件系统的块的哈希值。

运行时验证¶

一旦节点运行,我们需要确保它随着时间的推移保持良好的状态。从广义上讲,这包括配置管理和安全监控。这些领域中每个领域的目标都不同。通过检查这两者,我们可以更好地确保系统按预期运行。我们将在管理部分讨论配置管理,并在下面讨论安全监控。

入侵检测系统¶

基于主机的入侵检测工具对于自动验证云内部也很有用。有各种各样的基于主机的入侵检测工具可用。有些是免费提供的开源项目,而另一些则是商业项目。通常,这些工具会分析来自各种来源的数据,并根据规则集和/或训练生成安全警报。典型功能包括日志分析、文件完整性检查、策略监控和 rootkit 检测。更高级(通常是自定义)工具可以验证内存中进程映像是否与磁盘上的可执行文件匹配,并验证正在运行的进程的执行状态。

对于云架构师来说,一个关键的策略决策是如何处理安全监控工具的输出。实际上有两种选择。首先是提醒人类进行调查和/或采取纠正措施。这可以通过在云管理员的日志或事件源中包含安全警报来完成。第二种选择是让云自动采取某种形式的补救措施,以及记录事件。补救措施可能包括从重新安装节点到执行次要服务配置的任何内容。但是,由于可能存在误报,自动补救措施可能具有挑战性。

当安全监视工具为良性事件生成安全警报时,会发生误报。由于安全监控工具的性质,误报肯定会不时发生。通常,云管理员可以调整安全监控工具以减少误报,但这也可能同时降低整体检测率。在云中设置安全监控系统时,必须了解并考虑这些经典的权衡。

基于主机的入侵检测工具的选择和配置具有高度的部署特异性。我们建议从探索以下开源项目开始,这些项目实现了各种基于主机的入侵检测和文件监控功能。

- OSSEC

- Samhain

- Tripwire

- AIDE

网络入侵检测工具是对基于主机的工具的补充。OpenStack 没有内置特定的网络 IDS,但 OpenStack Networking 提供了一种插件机制,可以通过 Networking API 启用不同的技术。此插件体系结构将允许租户开发 API 扩展,以插入和配置自己的高级网络服务,例如防火墙、入侵检测系统或虚拟机之间的 VPN。

与基于主机的工具类似,基于网络的入侵检测工具的选择和配置是特定于部署的。Snort 是领先的开源网络入侵检测工具,也是了解更多信息的良好起点。

对于基于网络和主机的入侵检测系统,有一些重要的安全注意事项。

- 重要的是要考虑将网络 IDS 放置在云上(例如,将其添加到网络边界和/或敏感网络周围)。放置位置取决于您的网络环境,但请确保监控 IDS 可能对您的服务产生的影响,具体取决于您选择添加的位置。网络 IDS 通常无法检查加密流量(如 TLS)的内容。但是,网络 IDS 在识别网络上的异常未加密流量方面仍可能提供一些好处。

- 在某些部署中,可能需要在安全域网桥上的敏感组件上添加基于主机的 IDS。基于主机的 IDS 可能会通过组件上遭到入侵或未经授权的进程来检测异常活动。IDS 应在管理网络上传输警报和日志信息。

服务器加固¶

云环境中的服务器,包括 undercloud 和 overcloud 基础架构,应实施强化最佳实践。由于操作系统和服务器强化很常见,因此此处不涵盖适用的最佳实践,包括但不限于日志记录、用户帐户限制和定期更新,但应应用于所有基础结构。

文件完整性管理(FIM)¶

文件完整性管理 (FIM) 是确保敏感系统或应用程序配置文件等文件不会损坏或更改以允许未经授权的访问或恶意行为的方法。这可以通过实用程序(如 Samhain)来完成,该实用程序将创建指定资源的校验和哈希,然后定期验证该哈希,或者通过 DMVerity 等工具来完成,该工具可以获取块设备的哈希值,并在系统访问这些哈希值时对其进行验证,然后再将其呈现给用户。

这些应该放在适当的位置,以监控和报告对系统、虚拟机管理程序和应用程序配置文件(如 和 /etc/keystone/keystone.conf )以及内核模块(如 /etc/pam.d/system-auth virtio)的更改。最佳做法是使用 lsmod 命令来显示系统上定期加载的内容,以帮助确定 FIM 检查中应包含或不应包含的内容。

管理界面¶

管理员需要对云执行命令和控制,以实现各种操作功能。理解和保护这些指挥和控制设施非常重要。

OpenStack 为运维人员和租户提供了多种管理界面:

- OpenStack 仪表板 (horizon)

- OpenStack 接口

- 安全外壳 (SSH)

- OpenStack 管理实用程序,例如 nova-manage 和 glance-manage

- 带外管理接口,如 IPMI

仪表板¶

OpenStack 仪表板 (horizon) 为管理员和租户提供了一个基于 Web 的图形界面,用于置备和访问基于云的资源。仪表板通过调用 OpenStack API 与后端服务进行通信。

功能¶

- 作为云管理员,仪表板提供云大小和状态的整体视图。您可以创建用户和租户/项目,将用户分配给租户/项目,并对可供他们使用的资源设置限制。

- 仪表板为租户用户提供了一个自助服务门户,用于在管理员设置的限制范围内预配自己的资源。

- 仪表板为路由器和负载平衡器提供 GUI 支持。例如,仪表板现在实现了所有主要的网络功能。

- 它是一个可扩展的 Django Web 应用程序,允许轻松插入第三方产品和服务,例如计费、监控和其他管理工具。

- 仪表板还可以为服务提供商和其他商业供应商打造品牌。

安全注意事项¶

- 仪表板要求在 Web 浏览器中启用 Cookie 和 JavaScript。

- 托管仪表板的 Web 服务器应配置为使用 TLS,以确保数据已加密。

- Horizon Web Service 及其用于与后端通信的 OpenStack API 都容易受到 Web 攻击媒介(如拒绝服务)的攻击,因此必须对其进行监控。

- 现在可以通过仪表板将镜像文件直接从用户的硬盘上传到 OpenStack 镜像服务(尽管存在许多部署/安全隐患)。对于多 GB 的映像,仍强烈建议使用

glanceCLI 进行上传。 - 通过仪表盘创建和管理安全组。安全组允许对安全策略进行 L3-L4 数据包筛选,以保护虚拟机。

参考书目¶

OpenStack.org,ReleaseNotes/Liberty。2015. OpenStack Liberty 发行说明

OpenStack 接口¶

OpenStack API 是一个 RESTful Web 服务端点,用于访问、配置和自动化基于云的资源。操作员和用户通常通过命令行实用程序(例如, nova 或)、特定于语言的库或 glance 第三方工具访问 API。

功能¶

- To the cloud administrator, the API provides an overall view of the size and state of the cloud deployment and allows the creation of users, tenants/projects, assigning users to tenants/projects, and specifying resource quotas on a per tenant/project basis. 对于云管理员来说,API 提供了云部署大小和状态的整体视图,并允许创建用户、租户/项目、将用户分配给租户/项目,以及为每个租户/项目指定资源配额。

- The API provides a tenant interface for provisioning, managing, and accessing their resources. API 提供了一个租户接口,用于预配、管理和访问其资源。

安全注意事项¶

- 应为 TLS 配置 API 服务,以确保数据已加密。

- 作为 Web 服务,OpenStack API 容易受到熟悉的网站攻击媒介的影响,例如拒绝服务攻击。

安全外壳 (SSH)¶

使用安全外壳 (SSH) 访问来管理 Linux 和 Unix 系统已成为行业惯例。SSH 使用安全的加密原语进行通信。鉴于 SSH 在典型 OpenStack 部署中的范围和重要性,了解部署 SSH 的最佳实践非常重要。

主机密钥指纹¶

经常被忽视的是 SSH 主机的密钥管理需求。由于 OpenStack 部署中的大多数或所有主机都将提供 SSH 服务,因此对与这些主机的连接充满信心非常重要。不能低估的是,未能提供合理安全且可访问的方法来验证 SSH 主机密钥指纹是滥用和利用的成熟时机。

所有 SSH 守护程序都具有专用主机密钥,并在连接时提供主机密钥指纹。此主机密钥指纹是未签名公钥的哈希值。在与这些主机建立 SSH 连接之前,必须知道这些主机密钥指纹。验证主机密钥指纹有助于检测中间人攻击。

通常,在安装 SSH 守护程序时,将生成主机密钥。在主机密钥生成过程中,主机必须具有足够的熵。主机密钥生成期间的熵不足可能导致窃听 SSH 会话。

生成 SSH 主机密钥后,主机密钥指纹应存储在安全且可查询的位置。一个特别方便的解决方案是使用 RFC-4255 中定义的 SSHFP 资源记录的 DNS。为了安全起见,有必要部署 DNSSEC。

管理实用程序¶

OpenStack Management Utilities 是进行 API 调用的开源 Python 命令行客户端。每个 OpenStack 服务都有一个客户端(例如,nova、glance)。除了标准的 CLI 客户端之外,大多数服务都具有管理命令行实用程序,用于直接调用数据库。这些专用管理实用程序正在慢慢被弃用。

安全注意事项¶

- 在某些情况下,专用管理实用程序 (*-manage) 使用直接数据库连接。

- 确保包含凭据信息的 .rc 文件是安全的。

参考书目¶

OpenStack.org,“OpenStack 最终用户指南”部分。2016. OpenStack 命令行客户端概述。

OpenStack.org,使用 OpenStack RC 文件设置环境变量。2016. 下载并获取 OpenStack RC 文件。

带外管理接口¶

OpenStack 管理依赖于带外管理接口(如 IPMI 协议)来访问运行 OpenStack 组件的节点。IPMI 是一种非常流行的规范,用于远程管理、诊断和重新启动服务器,无论操作系统正在运行还是系统崩溃。

安全注意事项¶

- 使用强密码并保护它们,或使用客户端 TLS 身份验证。

- 确保网络接口位于其自己的专用(管理或单独的)网络上。使用防火墙或其他网络设备隔离管理域。

- 如果您使用 Web 界面与 BMC/IPMI 交互,请始终使用 TLS 接口,例如 HTTPS 或端口 443。此 TLS 接口不应使用自签名证书(通常是默认的),但应具有使用正确定义的完全限定域名 (FQDN) 的受信任证书。

- 监控管理网络上的流量。与繁忙的计算节点相比,异常可能更容易跟踪。

带外管理界面通常还包括图形计算机控制台访问。这些接口通常可以加密,但不一定是默认的。请参阅系统软件文档以加密这些接口。

参考书目¶

SANS 技术研究所,InfoSec Handlers 日记博客。2012. 黑客攻击已关闭的服务器。

安全通信¶

设备间通信是一个严重的安全问题。在大型项目错误(如 Heartbleed)或更高级的攻击(如 BEAST 和 CRIME)之间,通过网络进行安全通信的方法变得越来越重要。但是,应该记住,加密应该作为更大的安全策略的一部分来应用。端点的入侵意味着攻击者不再需要破坏所使用的加密,而是能够在系统处理消息时查看和操纵消息。

本章将回顾有关配置 TLS 以保护内部和外部资源的几个功能,并指出应特别注意的特定类别的系统。

-

TLS 和 SSL 简介

- 证书颁发机构

- TLS 库

- 加密算法、密码模式和协议

- 总结

-

TLS 代理和 HTTP 服务

- 例子

- HTTP 严格传输安全性

- 完美前向保密

-

安全参考架构

- SSL/TLS 代理在前面

- SSL/TLS 与 API 端点位于同一物理主机上

- 负载均衡器上的 SSL/TLS

- 外部和内部环境的加密分离

TLS 和 SSL 简介¶

在某些情况下,需要安全来确保 OpenStack 部署中网络流量的机密性或完整性。这通常是使用加密措施实现的,例如传输层安全性 (TLS) 协议。

在典型部署中,通过公共网络传输的所有流量都是安全的,但安全最佳实践要求内部流量也必须得到保护。仅仅依靠安全域分离进行保护是不够的。如果攻击者获得对虚拟机监控程序或主机资源的访问权限,破坏 API 端点或任何其他服务,则他们一定无法轻松注入或捕获消息、命令或以其他方式影响云的管理功能。

所有域都应使用 TLS 进行保护,包括管理域服务和服务内通信。TLS 提供了确保用户与 OpenStack 服务之间以及 OpenStack 服务本身之间通信的身份验证、不可否认性、机密性和完整性的机制。

由于安全套接字层 (SSL) 协议中已发布的漏洞,我们强烈建议优先使用 TLS 而不是 SSL,并且在任何情况下都禁用 SSL,除非需要与过时的浏览器或库兼容。

公钥基础设施 (PKI) 是用于保护网络通信的框架。它由一组系统和流程组成,以确保在验证各方身份的同时可以安全地发送流量。此处描述的 PKI 配置文件是由 PKIX 工作组开发的 Internet 工程任务组 (IETF) 公钥基础结构 (PKIX) 配置文件。PKI的核心组件包括:

数字证书

签名公钥证书是具有实体的可验证数据、其公钥以及其他一些属性的数据结构。这些证书由证书颁发机构 (CA) 颁发。由于证书由受信任的 CA 签名,因此一旦验证,与实体关联的公钥将保证与所述实体相关联。用于定义这些证书的最常见标准是 X.509 标准。X.509 v3 是当前的标准,在 RFC5280 中进行了详细描述。证书由 CA 颁发,作为证明在线实体身份的机制。CA 通过从证书创建消息摘要并使用其私钥对摘要进行加密,对证书进行数字签名。

结束实体

作为证书主题的用户、进程或系统。最终实体将其证书请求发送到注册机构 (RA) 进行审批。如果获得批准,RA 会将请求转发给证书颁发机构 (CA)。证书颁发机构验证请求,如果信息正确,则生成证书并签名。然后,此签名证书将发送到证书存储库。

信赖方

接收数字签名证书的终结点,该证书可参考证书上列出的公钥进行验证。信赖方应能够验证证书的链上,确保它不存在于 CRL 中,并且还必须能够验证证书的到期日期。

证书颁发机构 (CA)

CA 是受信任的实体,无论是最终方还是依赖证书进行证书策略、管理处理和证书颁发的一方。

注册机构 (RA)

CA 将某些管理功能委派给的可选系统,这包括在 CA 颁发证书之前对终端实体进行身份验证等功能。

证书吊销列表 (CRL)

证书吊销列表 (CRL) 是已吊销的证书序列号列表。在 PKI 模型中,不应信任提供这些证书的最终实体。吊销可能由于多种原因而发生,例如密钥泄露、CA 泄露。

CRL 发行人

CA 将证书吊销列表的发布委托给的可选系统。

证书存储库

存储和查找最终实体证书和证书吊销列表的位置 - 有时称为证书捆绑包。

PKI 构建了一个框架,用于提供加密算法、密码模式和协议,以保护数据和身份验证。强烈建议使用公钥基础结构 (PKI) 保护所有服务,包括对 API 终结点使用 TLS。仅靠传输或消息的加密或签名是不可能解决所有这些问题的。主机本身必须是安全的,并实施策略、命名空间和其他控制措施来保护其私有凭据和密钥。但是,密钥管理和保护的挑战并没有减少这些控制的必要性,也没有降低它们的重要性。

证书颁发机构¶

许多组织都建立了公钥基础设施,其中包含自己的证书颁发机构 (CA)、证书策略和管理,他们应该使用这些证书为内部 OpenStack 用户或服务颁发证书。公共安全域面向 Internet 的组织还需要由广泛认可的公共 CA 签名的证书。对于通过管理网络进行的加密通信,建议不要使用公共 CA。相反,我们期望并建议大多数部署部署自己的内部 CA。

建议 OpenStack 云架构师考虑对内部系统和面向客户的服务使用单独的 PKI 部署。这使云部署人员能够保持对其 PKI 基础设施的控制,并且使内部系统的证书请求、签名和部署变得更加容易。高级配置可以对不同的安全域使用单独的 PKI 部署。这允许部署人员保持环境的加密隔离,确保颁发给一个环境的证书不被另一个环境识别。

用于在面向 Internet 的云端点(或客户接口,其中客户预计不会安装除标准操作系统提供的证书捆绑包以外的任何内容)上支持 TLS 的证书应使用安装在操作系统证书捆绑包中的证书颁发机构进行预配。典型的知名供应商包括 Let's Encrypt、Verisign 和 Thawte,但还有许多其他供应商。

在创建和签署证书方面存在管理、策略和技术方面的挑战。在这个领域,云架构师或操作员可能希望寻求行业领导者和供应商的建议,以及此处推荐的指导。

TLS 库¶

OpenStack 生态系统中的组件、服务和应用程序或 OpenStack 的依赖项已实现或可以配置为使用 TLS 库。OpenStack 中的 TLS 和 HTTP 服务通常使用 OpenSSL 实现,OpenSSL 具有已针对 FIPS 140-2 验证的模块。但是,请记住,每个应用程序或服务在使用 OpenSSL 库的方式上仍可能引入弱点。

加密算法、密码模式和协议¶

建议至少使用 TLS 1.2。旧版本(如 TLS 1.0、1.1 和所有版本的 SSL(TLS 的前身)容易受到多种公开已知的攻击,因此不得使用。TLS 1.2 可用于广泛的客户端兼容性,但在启用此协议时要小心。仅当存在强制性兼容性要求并且您了解所涉及的风险时,才启用 TLS 版本 1.1。

使用 TLS 1.2 并同时控制客户端和服务器时,密码套件应限制为 ECDHE-ECDSA-AES256-GCM-SHA384 .在不控制这两个终结点并使用 TLS 1.1 或 1.2 的情况下,更通用 HIGH:!aNULL:!eNULL:!DES:!3DES:!SSLv3:!TLSv1:!CAMELLIA 的是合理的密码选择。

但是,由于本书并不打算全面介绍密码学,因此我们不希望规定在OpenStack服务中应该启用或禁用哪些特定的算法或密码模式。我们想推荐一些权威的参考资料,以提供更多信息:

- 国家安全局,Suite B 密码学

- OWASP密码学指南

- OWASP 传输层保护备忘单

- SoK:SSL 和 HTTPS:重温过去的挑战并评估证书信任模型增强功能

- 世界上最危险的代码:在非浏览器软件中验证SSL证书

- OpenSSL 和 FIPS 140-2

总结¶

鉴于 OpenStack 组件的复杂性和部署可能性的数量,您必须注意确保每个组件都获得 TLS 证书、密钥和 CA 的适当配置。后续部分将讨论以下服务:

- 计算 API 端点

- 身份 API 端点

- 网络 API 端点

- 存储 API 端点

- 消息服务器

- 数据库服务器

- 仪表板

TLS 代理和 HTTP 服务¶

OpenStack的终端是提供API给公共网络上的终端用户和管理网络上的其他OpenStack服务的HTTP服务。强烈建议所有这些请求,无论是内部还是外部,都使用TLS进行操作。为了实现这个目标,API服务必须部署在TLS代理后面,该代理能够建立和终止TLS会话。下表提供了可用于此目的的开源软件的非详尽列表:

-

Pound

-

Stud

-

Nginx

-

Apache httpd

在软件终端性能不足的情况下,硬件加速器可能值得探索作为替代选项。请务必注意任何选定的 TLS 代理将处理的请求的大小。

示例¶

下面我们提供了一些更流行的 Web 服务器/TLS 终结器中启用 TLS 的推荐配置设置示例。

在深入研究配置之前,我们简要讨论密码的配置元素及其格式。有关可用密码和 OpenSSL 密码列表格式的更详尽处理,请参阅:密码。

ciphers = "HIGH:!RC4:!MD5:!aNULL:!eNULL:!EXP:!LOW:!MEDIUM"或

ciphers = "kEECDH:kEDH:kRSA:HIGH:!RC4:!MD5:!aNULL:!eNULL:!EXP:!LOW:!MEDIUM"密码字符串选项由 “:” 分隔,而 “!” 提供紧接着的元素的否定。元素顺序指示首选项,除非被限定符(如 HIGH)覆盖。让我们仔细看看上面示例字符串中的元素。

kEECDH:kEDH

临时椭圆曲线 Diffie-Hellman(缩写为 EECDH 和 ECDHE)。

Ephemeral Diffie-Hellman(缩写为 EDH 或 DHE)使用素数场群。

这两种方法都提供完全前向保密 (PFS)。有关正确配置 PFS 的更多讨论,请参阅完全前向保密。

临时椭圆曲线要求服务器配置命名曲线,并提供比主字段组更好的安全性和更低的计算成本。但是,主要字段组的实现范围更广,因此通常两者都包含在列表中。

kRSA

分别使用 RSA 交换、身份验证或两者之一的密码套件。

HIGH

在协商阶段选择可能的最高安全密码。这些密钥通常具有长度为 128 位或更长的密钥。

!RC4

没有 RC4。RC4 在 TLS V3 的上下文中存在缺陷。请参阅 TLS 和 WPA 中 RC4 的安全性。

!MD5

没有 MD5。MD5 不具有防冲突功能,因此不接受消息验证码 (MAC) 或签名。

!aNULL:!eNULL

Disallows clear text. 不允许明文。

!EXP

不允许导出加密算法,这些算法在设计上往往很弱,通常使用 40 位和 56 位密钥。

美国对密码学系统的出口限制已被取消,不再需要支持。

!LOW:!MEDIUM

不允许使用低(56 或 64 位长密钥)和中等(128 位长密钥)密码,因为它们容易受到暴力攻击(示例 2-DES)。此规则仍允许三重数据加密标准 (Triple DES),也称为三重数据加密算法 (TDEA) 和高级加密标准 (AES),每个标准都具有大于等于 128 位的密钥,因此更安全。

Protocols

协议通过SSL_CTX_set_options启用/禁用。建议禁用 SSLv2/v3 并启用 TLS。

Pound¶

此 Pound 示例启用 AES-NI 加速,这有助于提高具有支持此功能的处理器的系统的性能。默认配置文件位于 /etc/pound/pound.cfg Ubuntu、RHEL、CentOS、 /etc/pound.cfg openSUSE 和 SUSE Linux Enterprise 上。

## see pound(8) for details

daemon 1

######################################################################

## global options:

User "swift"

Group "swift"

#RootJail "/chroot/pound"

## Logging: (goes to syslog by default)

## 0 no logging

## 1 normal

## 2 extended

## 3 Apache-style (common log format)

LogLevel 0

## turn on dynamic scaling (off by default)

# Dyn Scale 1

## check backend every X secs:

Alive 30

## client timeout

#Client 10

## allow 10 second proxy connect time

ConnTO 10

## use hardware-acceleration card supported by openssl(1):

SSLEngine "aesni"

# poundctl control socket

Control "/var/run/pound/poundctl.socket"

######################################################################

## listen, redirect and ... to:

## redirect all swift requests on port 443 to local swift proxy

ListenHTTPS

Address 0.0.0.0

Port 443

Cert "/etc/pound/cert.pem"

## Certs to accept from clients

## CAlist "CA_file"

## Certs to use for client verification

## VerifyList "Verify_file"

## Request client cert - don't verify

## Ciphers "AES256-SHA"

## allow PUT and DELETE also (by default only GET, POST and HEAD)?:

NoHTTPS11 0

## allow PUT and DELETE also (by default only GET, POST and HEAD)?:

xHTTP 1

Service

BackEnd

Address 127.0.0.1

Port 80

End

End

EndStud¶

密码行可以根据您的需要进行调整,但这是一个合理的起点。默认配置文件位于目录中 /etc/stud 。但是,默认情况下不提供它。

# SSL x509 certificate file.

pem-file = "

# SSL protocol.

tls = on

ssl = off

# List of allowed SSL ciphers.

# OpenSSL's high-strength ciphers which require authentication

# NOTE: forbids clear text, use of RC4 or MD5 or LOW and MEDIUM strength ciphers

ciphers = "HIGH:!RC4:!MD5:!aNULL:!eNULL:!EXP:!LOW:!MEDIUM"

# Enforce server cipher list order

prefer-server-ciphers = on

# Number of worker processes

workers = 4

# Listen backlog size

backlog = 1000

# TCP socket keepalive interval in seconds

keepalive = 3600

# Chroot directory

chroot = ""

# Set uid after binding a socket

user = "www-data"

# Set gid after binding a socket

group = "www-data"

# Quiet execution, report only error messages

quiet = off

# Use syslog for logging

syslog = on

# Syslog facility to use

syslog-facility = "daemon"

# Run as daemon

daemon = off

# Report client address using SENDPROXY protocol for haproxy

# Disabling this until we upgrade to HAProxy 1.5

write-proxy = offNginx¶

此 Nginx 示例需要 TLS v1.1 或 v1.2 才能获得最大的安全性。可以根据您的需要调整生产线 ssl_ciphers ,但这是一个合理的起点。缺省配置文件为 /etc/nginx/nginx.conf 。

server {

listen : ssl;

ssl_certificate ;

ssl_certificate_key ;

ssl_protocols TLSv1.1 TLSv1.2;

ssl_ciphers HIGH:!RC4:!MD5:!aNULL:!eNULL:!EXP:!LOW:!MEDIUM

ssl_session_tickets off;

server_name _;

keepalive_timeout 5;

location / {

}

}Apache¶

默认配置文件位于 /etc/apache2/apache2.conf Ubuntu、RHEL 和 CentOS、 /etc/httpd/conf/httpd.conf /etc/apache2/httpd.conf openSUSE 和 SUSE Linux Enterprise 上。

<VirtualHost <ip address>:80>

ServerName <site FQDN>

RedirectPermanent / https://<site FQDN>/

</VirtualHost>

<VirtualHost <ip address>:443>

ServerName <site FQDN>

SSLEngine On

SSLProtocol +TLSv1 +TLSv1.1 +TLSv1.2

SSLCipherSuite HIGH:!RC4:!MD5:!aNULL:!eNULL:!EXP:!LOW:!MEDIUM

SSLCertificateFile /path/<site FQDN>.crt

SSLCACertificateFile /path/<site FQDN>.crt

SSLCertificateKeyFile /path/<site FQDN>.key

WSGIScriptAlias / <WSGI script location>

WSGIDaemonProcess horizon user=<user> group=<group> processes=3 threads=10

Alias /static <static files location>

<Directory <WSGI dir>>

# For http server 2.2 and earlier:

Order allow,deny

Allow from all

# Or, in Apache http server 2.4 and later:

# Require all granted

</Directory>

</VirtualHost>Apache 中的计算 API SSL 端点,必须与简短的 WSGI 脚本配对。

<VirtualHost <ip address>:8447>

ServerName <site FQDN>

SSLEngine On

SSLProtocol +TLSv1 +TLSv1.1 +TLSv1.2

SSLCipherSuite HIGH:!RC4:!MD5:!aNULL:!eNULL:!EXP:!LOW:!MEDIUM

SSLCertificateFile /path/<site FQDN>.crt

SSLCACertificateFile /path/<site FQDN>.crt

SSLCertificateKeyFile /path/<site FQDN>.key

SSLSessionTickets Off

WSGIScriptAlias / <WSGI script location>

WSGIDaemonProcess osapi user=<user> group=<group> processes=3 threads=10

<Directory <WSGI dir>>

# For http server 2.2 and earlier:

Order allow,deny

Allow from all

# Or, in Apache http server 2.4 and later:

# Require all granted

</Directory>

</VirtualHost>HTTP 严格传输安全¶

建议所有生产部署都使用 HTTP 严格传输安全性 (HSTS)。此标头可防止浏览器在建立单个安全连接后建立不安全的连接。如果您已将 HTTP 服务部署在公共域或不受信任的域上,则 HSTS 尤为重要。要启用 HSTS,请将 Web 服务器配置为发送包含所有请求的标头,如下所示:

Strict-Transport-Security: max-age=31536000; includeSubDomains在测试期间从 1 天的短暂停开始,并在测试表明您没有给用户带来问题后将其提高到一年。请注意,一旦此标头设置为较大的超时,它(根据设计)就很难禁用。

完全前向保密¶

配置 TLS 服务器以实现完美的前向保密需要围绕密钥大小、会话 ID 和会话票证进行仔细规划。此外,对于多服务器部署,共享状态也是一个重要的考虑因素。上面的 Apache 和 Nginx 示例配置禁用了会话票证选项,以帮助缓解其中一些问题。实际部署可能希望启用此功能以提高性能。这可以安全地完成,但需要特别考虑密钥管理。此类配置超出了本指南的范围。我们建议阅读 ImperialViolet 的 How to botch TLS forward secrecy 作为理解问题空间的起点。

安全参考架构¶

建议在 TLS 代理和 HTTP 服务的公用网络和管理网络上使用 SSL/TLS。但是,如果实际在任何地方部署 SSL/TLS 太困难,我们建议您评估您的 OpenStack SSL/TLS 需求,并遵循此处讨论的架构之一。

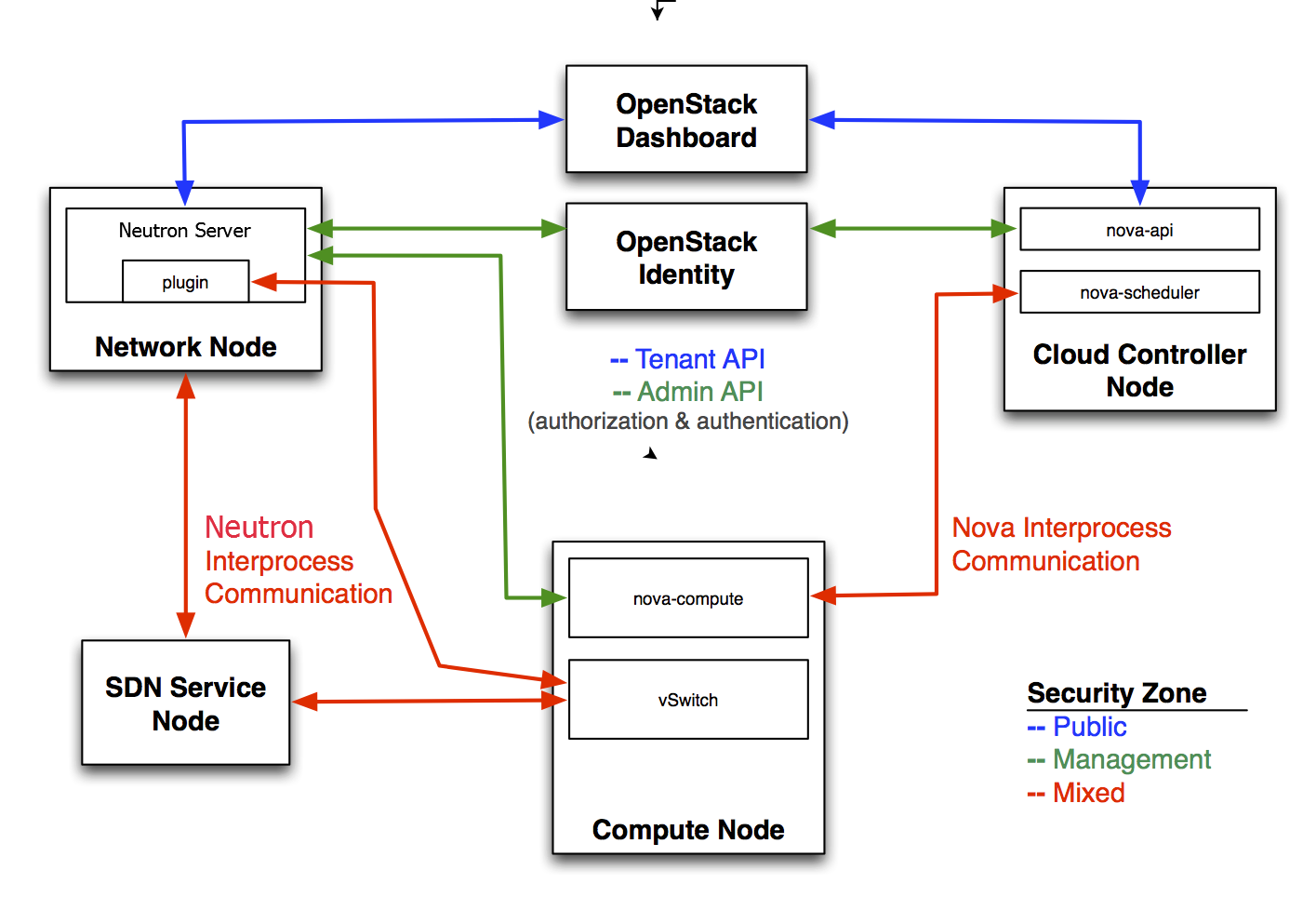

在评估其 OpenStack SSL/TLS 需求时,应该做的第一件事是识别威胁。您可以将这些威胁分为外部攻击者和内部攻击者类别,但由于 OpenStack 的某些组件在公共和管理网络上运行,因此界限往往会变得模糊。

对于面向公众的服务,威胁非常简单。用户将使用其用户名和密码对 Horizon 和 Keystone 进行身份验证。用户还将使用其 keystone 令牌访问其他服务的 API 端点。如果此网络流量未加密,则攻击者可以使用中间人攻击截获密码和令牌。然后,攻击者可以使用这些有效凭据执行恶意操作。所有实际部署都应使用 SSL/TLS 来保护面向公众的服务。

对于部署在管理网络上的服务,由于安全域与网络安全的桥接,威胁并不那么明确。有权访问管理网络的管理员总是有可能决定执行恶意操作。在这种情况下,如果允许攻击者访问私钥,SSL/TLS 将无济于事。当然,并不是管理网络上的每个人都被允许访问私钥,因此使用 SSL/TLS 来保护自己免受内部攻击者的攻击仍然很有价值。即使允许访问您的管理网络的每个人都是 100% 受信任的,仍然存在未经授权的用户通过利用错误配置或软件漏洞访问您的内部网络的威胁。必须记住,用户在 OpenStack Compute 节点中的实例上运行自己的代码,这些节点部署在管理网络上。如果漏洞允许他们突破虚拟机管理程序,他们将可以访问您的管理网络。在管理网络上使用 SSL/TLS 可以最大程度地减少攻击者可能造成的损害。

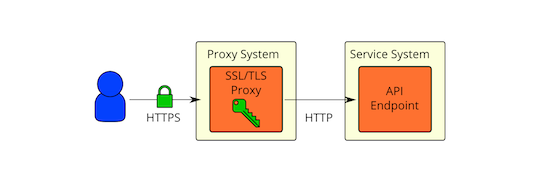

SSL/TLS 代理在前面¶

人们普遍认为,最好尽早加密敏感数据,并尽可能晚地解密。尽管有这种最佳实践,但在OpenStack服务前面使用SSL / TLS代理并在之后使用清晰的通信似乎是很常见的,如下所示:

如上图所示,使用 SSL/TLS 代理的一些问题:

- OpenStack 服务中的原生 SSL/TLS 的性能/扩展性不如 SSL 代理(特别是对于像 Eventlet 这样的 Python 实现)。

- OpenStack 服务中的原生 SSL/TLS 没有像更成熟的解决方案那样经过仔细审查/审计。

- 本机 SSL/TLS 配置很困难(没有很好的文档记录、测试或跨服务保持一致)。

- 权限分离(OpenStack 服务进程不应直接访问用于 SSL/TLS 的私钥)。

- 流量检查需要负载均衡。

以上所有问题都是有道理的,但它们都不能阻止在管理网络上使用 SSL/TLS。让我们考虑下一个部署模型。

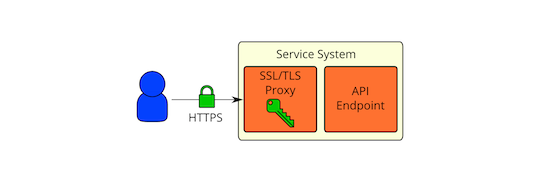

与 API 端点位于同一物理主机上的 SSL/TLS¶

这与前面的 SSL/TLS 代理非常相似,但 SSL/TLS 代理与 API 端点位于同一物理系统上。API 端点将配置为仅侦听本地网络接口。与 API 端点的所有远程通信都将通过 SSL/TLS 代理进行。通过此部署模型,我们将解决 SSL/TLS 代理中的许多要点:将使用性能良好的经过验证的 SSL 实现。所有服务都将使用相同的 SSL 代理软件,因此 API 端点的 SSL 配置将是一致的。OpenStack 服务进程将无法直接访问用于 SSL/TLS 的私钥,因为您将以不同的用户身份运行 SSL 代理,并使用权限限制访问(以及使用 SELinux 之类的额外强制访问控制)。理想情况下,我们会让 API 端点在 Unix 套接字上监听,这样我们就可以使用权限和强制访问控制来限制对它的访问。不幸的是,根据我们的测试,这在 Eventlet 中目前似乎不起作用。这是一个很好的未来发展目标。

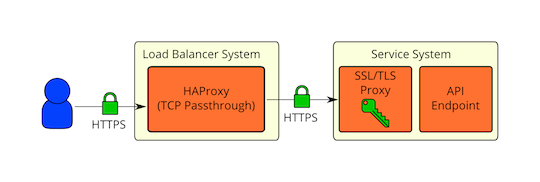

SSL/TLS负载平衡器¶

需要检查流量的高可用性或负载均衡部署会怎样?以前的部署模型(与 API 端点位于同一物理主机上的 SSL/TLS)不允许进行深度数据包检测,因为流量是加密的。如果仅出于基本路由目的而需要检查流量,则负载均衡器可能没有必要访问未加密的流量。HAProxy 能够在握手期间提取 SSL/TLS 会话 ID,然后可以使用该 ID 来实现会话亲和性(会话 ID 配置详细信息 此处 )。HAProxy还可以使用TLS服务器名称指示(SNI)扩展来确定应将流量路由到的位置(SNI配置详细信息请在此处)。这些功能可能涵盖了一些最常见的负载均衡器需求。在这种情况下,HAProxy 将能够将 HTTPS 流量直接传递到 API 端点系统:

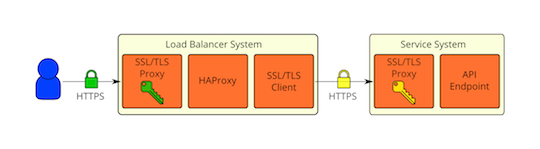

外部和内部环境的加密分离¶

如果您希望对外部和内部环境进行加密分离,该怎么办?公有云提供商可能希望其面向公众的服务(或代理)使用由 CA 颁发的证书,该证书链接到受信任的根 CA,该根 CA 分布在流行的 SSL/TLS Web 浏览器软件中。对于内部服务,可能希望改用自己的 PKI 来颁发 SSL/TLS 证书。可以通过在网络边界终止 SSL,然后使用内部颁发的证书重新加密来实现这种加密分离。流量将在面向公众的 SSL/TLS 代理上短时间内未加密,但永远不会以明文形式通过网络传输。如果负载均衡器上确实需要深度数据包检测,也可以使用用于实现加密分离的相同重新加密方法。下面是此部署模型的样子:下面是此部署模型的外观:

与大多数事情一样,需要权衡取舍。主要的权衡是在安全性和性能之间。加密是有代价的,但被黑客入侵也是有代价的。每个部署的安全性和性能要求都会有所不同,因此如何使用 SSL/TLS 最终将由个人决定。

API 端点¶

使用 OpenStack 云的过程是通过查询 API 端点开始的。虽然公共和专用终结点面临不同的挑战,但这些是高价值资产,如果遭到入侵,可能会带来重大风险。

本章建议对面向公共和私有的 API 端点进行安全增强。

-

API 端点配置建议

- 内部 API 通信

- 粘贴件和中间件

- API 端点进程隔离和策略

- API 终端节点速率限制

API 端点配置建议¶

内部 API 通信¶

OpenStack 提供面向公众和私有的 API 端点。默认情况下,OpenStack 组件使用公开定义的端点。建议将这些组件配置为在适当的安全域中使用 API 端点。

服务根据 OpenStack 服务目录选择各自的 API 端点。这些服务可能不遵守列出的公共或内部 API 端点值。这可能会导致内部管理流量路由到外部 API 终结点。

在身份服务目录中配置内部 URL¶

Identity 服务目录应了解您的内部 URL。虽然默认情况下不使用此功能,但可以通过配置来利用它。此外,一旦此行为成为默认行为,它应该与预期的更改向前兼容。

要为终结点注册内部 URL,请执行以下操作:

$ openstack endpoint create identity \

--region RegionOne internal \

https://MANAGEMENT_IP:5000/v3替换为 MANAGEMENT_IP 控制器节点的管理 IP 地址。

为内部 URL 配置应用程序¶

您可以强制某些服务使用特定的 API 端点。因此,建议必须将每个与另一个服务的 API 通信的 OpenStack 服务显式配置为访问正确的内部 API 端点。

每个项目都可能呈现定义目标 API 端点的不一致方式。OpenStack 的未来版本试图通过一致地使用身份服务目录来解决这些不一致问题。

配置示例 #1:nova

cinder_catalog_info='volume:cinder:internalURL'

glance_protocol='https'

neutron_url='https://neutron-host:9696'

neutron_admin_auth_url='https://neutron-host:9696'

s3_host='s3-host'

s3_use_ssl=True配置示例 #2:cinder

glance_host = 'https://glance-server'粘贴和中间件¶

OpenStack 中的大多数 API 端点和其他 HTTP 服务都使用 Python Paste Deploy 库。从安全角度来看,此库允许通过应用程序的配置来操作请求筛选器管道。此链中的每个元素都称为中间件。更改管道中筛选器的顺序或添加其他中间件可能会产生不可预知的安全影响。

通常,实现者会添加中间件来扩展 OpenStack 的基本功能。我们建议实现者仔细考虑将非标准软件组件添加到其 HTTP 请求管道中可能带来的风险。

有关粘贴部署的更多信息,请参阅 Python 粘贴部署文档。

API 端点进程隔离和策略¶

您应该隔离 API 端点进程,尤其是那些位于公共安全域中的进程,应尽可能隔离。在部署允许的情况下,API 端点应部署在单独的主机上,以增强隔离性。

命名空间¶

现在,许多操作系统都提供分区化支持。Linux 支持命名空间将进程分配到独立的域中。本指南的其他部分更详细地介绍了系统区隔。

网络策略¶

由于 API 端点通常桥接多个安全域,因此您必须特别注意 API 进程的划分。有关此区域的其他信息,请参阅桥接安全域。

通过仔细建模,您可以使用网络 ACL 和 IDS 技术在网络服务之间强制实施显式点对点通信。作为一项关键的跨域服务,这种显式强制执行对 OpenStack 的消息队列服务非常有效。

要实施策略,您可以配置服务、基于主机的防火墙(例如 iptables)、本地策略(SELinux 或 AppArmor)以及可选的全局网络策略。

强制访问控制¶

您应该将 API 端点进程彼此隔离,并隔离计算机上的其他进程。这些进程的配置不仅应通过任意访问控制,还应通过强制访问控制来限制这些进程。这些增强的访问控制的目标是帮助遏制和升级 API 端点安全漏洞。通过强制访问控制,此类违规行为会严重限制对资源的访问,并针对此类事件提供早期警报。

API 端点速率限制¶

速率限制是一种控制基于网络的应用程序接收事件频率的方法。如果不存在可靠的速率限制,则可能导致应用程序容易受到各种拒绝服务攻击。对于 API 尤其如此,因为 API 的本质是旨在接受高频率的类似请求类型和操作。

在 OpenStack 中,建议通过速率限制代理或 Web 应用程序防火墙为所有端点(尤其是公共端点)提供额外的保护层。

在配置和实现任何速率限制功能时,运营商必须仔细规划并考虑其 OpenStack 云中用户和服务的个人性能需求,这一点至关重要。

提供速率限制的常见解决方案是 Nginx、HAProxy、OpenPose 或 Apache 模块,例如 mod_ratelimit、mod_qos 或 mod_security。

身份鉴别¶

Keystone身份服务为OpenStack系列服务专门提供身份、令牌、目录和策略服务。身份服务组织为一组内部服务,通过一个或多个端点暴露。这些服务中的许多是由前端以组合方式使用的。例如,身份验证调用通过身份服务验证用户和项目凭据。如果成功,它将使用令牌服务创建并返回令牌。更多信息可以在Keystone开发者文档中找到。

-

认证

- 无效的登录尝试

- 多因素认证

-

认证方法

- 内部实施的认证方法

- 外部认证方法

-

授权

- 建立正式的访问控制策略

- 服务授权

- 管理原用户

- 终端用户

-

策略

-

令牌

- Fernet 令牌

- JWT 令牌

-

域

-

联合 Keystone

-

为什么要使用联合鉴别

-

检查表

- Check-Identity-01:配置文件的用户/组所有权是否设置为 keystone?

- Check-Identity-02:是否为身份配置文件设置了严格权限

- Check-Identity-03:是否为 Identity 启用了 TLS?

- Check-Identity-04:(已过时)

- Check-Identity-05:是否 max_request_body_size 设置为默认值 (114688)?

- check-identity-06:禁用/etc/keystone/keystone.conf中的管理令牌

- check-identity-07:/etc/keystone/keystone.conf中的不安全_调试为假

- check-identity-08:使用/etc/keystone/keystone.conf中的Fernet令牌

认证¶

身份认证是任何实际OpenStack部署中不可或缺的一部分,因此应该仔细考虑系统设计的这一方面。本主题的完整处理超出了本指南的范围,但是以下各节介绍了一些关键主题。

从根本上说,身份认证是确认身份的过程 - 用户实际上是他们声称的身份。一个熟悉的示例是在登录系统时提供用户名和密码。

OpenStack 身份鉴别服务(keystone)支持多种身份验证方法,包括用户名和密码、LDAP 和外部身份验证方法。身份认证成功后,身份鉴别服务会向用户提供用于后续服务请求的授权令牌。

传输层安全性 (TLS) 使用 X.509 证书在服务和人员之间提供身份验证。尽管 TLS 的默认模式是仅服务器端身份验证,但证书也可用于客户端身份验证。

无效的登录尝试¶

从 Newton 版本开始,身份鉴别服务可以在多次登录尝试失败后限制对帐户的访问。重复失败登录尝试的模式通常是暴力攻击的指标(请参阅攻击类型)。这种类型的攻击在公有云部署中更为普遍。

对于需要此功能的旧部署,可以使用外部身份验证系统进行预防,该系统在配置的登录尝试失败次数后锁定帐户。然后,只有通过进一步的侧信道干预才能解锁该帐户。

如果无法预防,则可以使用检测来减轻损害。检测涉及频繁查看访问控制日志,以识别未经授权的帐户访问尝试。可能的补救措施包括检查用户密码的强度,或通过防火墙规则阻止攻击的网络源。Keystone 服务器上限制连接数的防火墙规则可用于降低攻击效率,从而劝阻攻击者。

此外,检查帐户活动是否存在异常登录时间和可疑操作,并采取纠正措施(如禁用帐户)也很有用。通常,信用卡提供商采用这种方法进行欺诈检测和警报。

多因素身份验证¶

采用多重身份验证对特权用户帐户进行网络访问。身份鉴别服务通过可提供此功能的 Apache Web 服务器支持外部身份验证服务。服务器还可以使用证书强制执行客户端身份验证。

此建议可防止暴力破解、社会工程以及可能泄露管理员密码的狙击和大规模网络钓鱼攻击。

身份验证方法¶

内部实现的认证方式¶

身份认证服务可以将用户凭据存储在 SQL 数据库中,也可以使用符合 LDAP 的目录服务器。身份数据库可以与其他 OpenStack 服务使用的数据库分开,以降低存储凭据泄露的风险。

当您使用用户名和密码进行身份验证时,身份服务不会强制执行 NIST Special Publication 800-118(草案)中推荐的有关密码强度、过期或失败身份验证尝试的策略。希望执行更严格密码策略的组织应考虑使用身份服务的扩展或外部认证服务。

LDAP 简化了身份认证与组织现有目录服务和用户帐户管理流程的集成。

OpenStack 中的身份验证和授权策略可以委托给其他服务。一个典型的用例是寻求部署私有云的组织,并且已经在 LDAP 系统中拥有员工和用户的数据库。使用此身份验证机构,将对身份服务的请求委托给 LDAP 系统,然后 LDAP 系统将根据其策略进行授权或拒绝。身份验证成功后,身份鉴别服务会生成一个令牌,用于访问授权服务。

请注意,如果 LDAP 系统具有为用户定义的属性,例如 admin、finance、HR 等,则必须将这些属性映射到身份鉴别中的角色和组,以供各种 OpenStack 服务使用。该文件 /etc/keystone/keystone.conf 将 LDAP 属性映射到身份属性。

不得允许身份服务写入用于 OpenStack 部署之外的身份验证的 LDAP 服务,因为这将允许具有足够权限的 keystone 用户对 LDAP 目录进行更改。这将允许在更广泛的组织内进行权限升级,或促进对其他信息和资源的未经授权的访问。在这样的部署中,用户配置将超出 OpenStack 部署的范围。

注意

有一个关于 keystone.conf 权限的 OpenStack 安全说明 (OSSN)。

有一个关于潜在 DoS 攻击的 OpenStack 安全说明 (OSSN)。外部认证方式¶

本组织可能希望实现外部身份验证,以便与现有身份验证服务兼容,或强制实施更强的身份验证策略要求。尽管密码是最常见的身份验证形式,但它们可以通过多种方法泄露,包括击键记录和密码泄露。外部身份验证服务可以提供替代形式的身份验证,以最大程度地降低弱密码带来的风险。

这些包括:

密码策略实施

要求用户密码符合长度、字符多样性、过期或登录尝试失败的最低标准。在外部身份验证方案中,这将是原始身份存储上的密码策略。

多因素身份验证

身份验证服务要求用户根据他们拥有的内容(如一次性密码令牌或 X.509 证书)和他们知道的内容(如密码)提供信息。

Kerberos

一种使用“票证”进行双向认证的网络协议,用于保护客户端和服务器之间的通信。Kerberos 票证授予票证可安全地为特定服务提供票证。

授权¶

身份服务支持组和角色的概念。用户属于组,而组具有角色列表。OpenStack 服务引用尝试访问该服务的用户的角色。OpenStack 策略执行器中间件会考虑与每个资源关联的策略规则,然后考虑用户的组/角色和关联,以确定是否允许访问所请求的资源。

策略实施中间件支持对 OpenStack 资源进行细粒度的访问控制。策略中深入讨论了策略的行为。

建立正式的访问控制策略¶

在配置角色、组和用户之前,请记录 OpenStack 安装所需的访问控制策略。这些策略应与组织的任何法规或法律要求保持一致。将来对访问控制配置的修改应与正式策略保持一致。策略应包括创建、删除、禁用和启用帐户以及为帐户分配权限的条件和过程。定期查看策略,并确保配置符合批准的策略。

服务授权¶

云管理员必须为每个服务定义一个具有管理员角色的用户,如《OpenStack 管理员指南》中所述。此服务帐户为服务提供对用户进行身份验证的授权。

可以将计算和对象存储服务配置为使用身份服务来存储身份验证信息。存储身份验证信息的其他选项包括使用“tempAuth”文件,但不应将其部署在生产环境中,因为密码以纯文本形式显示。

身份鉴别服务支持对 TLS 进行客户端身份验证,该身份验证可能已启用。除了用户名和密码之外,TLS 客户端身份验证还提供了额外的身份验证因素,从而提高了用户标识的可靠性。当用户名和密码可能被泄露时,它降低了未经授权访问的风险。但是,向用户颁发证书会产生额外的管理开销和成本,这在每次部署中都可能不可行。

注意

我们建议您将客户端身份验证与 TLS 结合使用,以便对身份鉴别服务进行身份验证。云管理员应保护敏感的配置文件免遭未经授权的修改。这可以通过强制性访问控制框架(如 SELinux)来实现,包括 /etc/keystone/keystone.conf X.509 证书。

使用 TLS 的客户端身份验证需要向服务颁发证书。这些证书可以由外部或内部证书颁发机构签名。默认情况下,OpenStack 服务会根据受信任的 CA 检查证书签名的有效性,如果签名无效或 CA 不可信,连接将失败。云部署人员可以使用自签名证书。在这种情况下,必须禁用有效性检查,或者应将证书标记为受信任。若要禁用自签名证书的验证,请在 /etc/nova/api.paste.ini 文件的 [filter:authtoken] “部分”中进行设置 insecure=False 。此设置还会禁用其他组件的证书。

管理员用户¶

我们建议管理员用户使用身份服务和支持 2 因素身份验证的外部身份验证服务(例如证书)进行身份验证。这样可以降低密码可能被泄露的风险。此建议符合 NIST 800-53 IA-2(1) 指南,即使用多重身份验证对特权帐户进行网络访问。

终端用户¶

身份鉴别服务可以直接提供最终用户身份验证,也可以配置为使用外部身份验证方法以符合组织的安全策略和要求。

政策¶

每个 OpenStack 服务都在关联的策略文件中定义其资源的访问策略。例如,资源可以是 API 访问、附加到卷或启动实例的能力。策略规则以 JSON 格式指定,文件称为 policy.json .此文件的语法和格式在配置参考中进行了讨论。

云管理员可以修改或更新这些策略,以控制对各种资源的访问。确保对访问控制策略的任何更改都不会无意中削弱任何资源的安全性。另请注意,对 policy.json 文件的更改会立即生效,并且不需要重新启动服务。

以下示例显示了该服务如何将创建、更新和删除资源的访问权限限制为仅具有角色 cloud_admin 的用户,该角色已定义为 role = admin 和 domain_id = admin_domain_id 的结合,而 get 和 list 资源可供角色为 cloud_admin 或 admin 的用户使用。

{

"admin_required": "role:admin",

"cloud_admin": "rule:admin_required and domain_id:admin_domain_id",

"service_role": "role:service",

"service_or_admin": "rule:admin_required or rule:service_role",

"owner" : "user_id:%(user_id)s or user_id:%(target.token.user_id)s",

"admin_or_owner": "(rule:admin_required and domain_id:%(target.token.user.domain.id)s) or rule:owner",

"admin_or_cloud_admin": "rule:admin_required or rule:cloud_admin",

"admin_and_matching_domain_id": "rule:admin_required and domain_id:%(domain_id)s",

"service_admin_or_owner": "rule:service_or_admin or rule:owner",

"default": "rule:admin_required",

"identity:get_service": "rule:admin_or_cloud_admin",

"identity:list_services": "rule:admin_or_cloud_admin",

"identity:create_service": "rule:cloud_admin",

"identity:update_service": "rule:cloud_admin",

"identity:delete_service": "rule:cloud_admin",

"identity:get_endpoint": "rule:admin_or_cloud_admin",

"identity:list_endpoints": "rule:admin_or_cloud_admin",

"identity:create_endpoint": "rule:cloud_admin",

"identity:update_endpoint": "rule:cloud_admin",

"identity:delete_endpoint": "rule:cloud_admin",

}令牌¶

用户通过身份验证后,将生成一个令牌,用于授权和访问 OpenStack 环境。代币可以具有可变的生命周期;但是,expiry 的默认值为 1 小时。建议的过期值应设置为较低的值,以便内部服务有足够的时间完成任务。如果令牌在任务完成之前过期,云可能会变得无响应或停止提供服务。例如,计算服务将磁盘映像传输到虚拟机监控程序以进行本地缓存所需的时间。允许在使用有效的服务令牌时提取过期的令牌。

令牌通常在 Identity 服务响应的较大上下文的结构中传递。这些响应还提供了各种 OpenStack 服务的目录。列出了每个服务的名称、内部访问、管理员访问和公共访问的访问终结点。

可以使用标识 API 吊销令牌。

在 Stein 版本中,有两种受支持的令牌类型:fernet 和 JWT。

fernet 和 JWT 令牌都不需要持久性。Keystone 令牌数据库不再因身份验证的副作用而遭受膨胀。过期令牌的修剪会自动进行。也不再需要跨多个节点进行复制。只要每个 keystone 节点共享相同的存储库,就可以在所有节点上立即创建和验证令牌。

Fernet 令牌¶

Fernet 令牌是 Stein 支持的令牌提供程序(默认)。Fernet 是一种安全的消息传递格式,专门设计用于 API 令牌。它们是轻量级的(范围在 180 到 240 字节之间),并减少了运行云所需的运营开销。身份验证和授权元数据被整齐地捆绑到消息打包的有效负载中,然后对其进行加密并作为 fernet 令牌登录。

JWT 令牌¶

JSON Web 签名 (JWS) 令牌是在 Stein 版本中引入的。与fernet相比,JWS通过限制需要共享对称加密密钥的主机数量,为运营商提供了潜在的好处。这有助于防止可能已在部署中站稳脚跟的恶意参与者扩散到其他节点。

有关这些令牌提供程序之间差异的更多详细信息,请参阅此处 https://docs.openstack.org/keystone/stein/admin/tokens-overview.html#token-providers

域¶

域是项目、用户和组的高级容器。因此,它们可用于集中管理所有基于 keystone 的身份组件。随着帐户域的引入,服务器、存储和其他资源现在可以在逻辑上分组到多个项目(以前称为租户)中,这些项目本身可以分组到类似主帐户的容器下。此外,可以在一个帐户域中管理多个用户,并为每个项目分配不同的角色。

Identity V3 API 支持多个域。不同域的用户可能在不同的身份验证后端中表示,甚至具有不同的属性,这些属性必须映射到一组角色和权限,这些角色和权限在策略定义中用于访问各种服务资源。

如果规则可以仅指定对管理员用户和属于租户的用户的访问权限,则映射可能很简单。在其他情况下,云管理员可能需要批准每个租户的映射例程。

特定于域的身份验证驱动程序允许使用特定于域的配置文件为多个域配置标识服务。启用驱动程序并设置特定于域的配置文件位置发生在 keystone.conf 文件 [identity] 部分中:

[identity]

domain_specific_drivers_enabled = True

domain_config_dir = /etc/keystone/domains任何没有特定于域的配置文件的域都将使用主 keystone.conf 文件中的选项。

联合鉴权¶

重要定义:

服务提供商 (SP)

向委托人或其他系统实体提供服务的系统实体,在本例中,OpenStack Identity 是服务提供者。

身份提供商 (IdP)

目录服务(如 LDAP、RADIUS 和 Active Directory)允许用户使用用户名和密码登录,是身份提供商处身份验证令牌(例如密码)的典型来源。

联合鉴权是一种在 IdP 和 SP 之间建立信任的机制,在本例中,是在身份提供者和 OpenStack Cloud 提供的服务之间建立信任。它提供了一种安全的方法,可以使用现有凭据跨多个端点访问云资源,例如服务器、卷和数据库。凭证由用户的 IdP 维护。

为什么要使用联合身份?¶

两个根本原因:

- 降低复杂性使部署更易于保护。

-

它为您和您的用户节省了时间。

-

集中管理帐户,防止 OpenStack 基础架构内部的重复工作。

- 减轻用户负担。单点登录允许使用单一身份验证方法来访问许多不同的服务和环境。

- 将密码恢复过程的责任转移到 IdP。

进一步的理由和细节可以在 Keystone 关于联合的文档中找到。

检查表¶

Check-Identity-01:配置文件的用户/组所有权是否设置为 keystone?¶

配置文件包含组件平稳运行所需的关键参数和信息。如果非特权用户有意或无意地修改或删除任何参数或文件本身,则会导致严重的可用性问题,从而导致对其他最终用户的拒绝服务。因此,此类关键配置文件的用户和组所有权必须设置为该组件所有者。此外,包含目录应具有相同的所有权,以确保正确拥有新文件。

运行以下命令:

$ stat -L -c "%U %G" /etc/keystone/keystone.conf | egrep "keystone keystone"

$ stat -L -c "%U %G" /etc/keystone/keystone-paste.ini | egrep "keystone keystone"

$ stat -L -c "%U %G" /etc/keystone/policy.json | egrep "keystone keystone"

$ stat -L -c "%U %G" /etc/keystone/logging.conf | egrep "keystone keystone"

$ stat -L -c "%U %G" /etc/keystone/ssl/certs/signing_cert.pem | egrep "keystone keystone"

$ stat -L -c "%U %G" /etc/keystone/ssl/private/signing_key.pem | egrep "keystone keystone"

$ stat -L -c "%U %G" /etc/keystone/ssl/certs/ca.pem | egrep "keystone keystone"

$ stat -L -c "%U %G" /etc/keystone | egrep "keystone keystone"通过:如果所有这些配置文件的用户和组所有权都设置为 keystone。上述命令显示 keystone keystone 的输出。

失败:如果上述命令未返回任何输出,因为用户或组所有权可能已设置为除 keystone 以外的任何用户。

推荐于:内部实现的身份验证方法。

Check-Identity-02:是否为 Identity 配置文件设置了严格权限?¶

与前面的检查类似,建议对此类配置文件设置严格的访问权限。

运行以下命令:

$ stat -L -c "%a" /etc/keystone/keystone.conf

$ stat -L -c "%a" /etc/keystone/keystone-paste.ini

$ stat -L -c "%a" /etc/keystone/policy.json

$ stat -L -c "%a" /etc/keystone/logging.conf

$ stat -L -c "%a" /etc/keystone/ssl/certs/signing_cert.pem

$ stat -L -c "%a" /etc/keystone/ssl/private/signing_key.pem

$ stat -L -c "%a" /etc/keystone/ssl/certs/ca.pem

$ stat -L -c "%a" /etc/keystone还可以进行更广泛的限制:如果包含目录设置为 750,则保证此目录中新创建的文件具有所需的权限。

通过:如果权限设置为 640 或更严格,或者包含目录设置为 750。

失败:如果权限未设置为至少 640/750。

推荐于:内部实现的身份验证方法。

Check-Identity-03:是否为 Identity 启用了 TLS?¶

OpenStack 组件使用各种协议相互通信,通信可能涉及敏感或机密数据。攻击者可能会尝试窃听频道以访问敏感信息。因此,所有组件都必须使用安全通信协议(如 HTTPS)相互通信。

如果将 HTTP/WSGI 服务器用于标识,则应在 HTTP/WSGI 服务器上启用 TLS。

通过:如果在 HTTP 服务器上启用了 TLS。

失败:如果 HTTP 服务器上未启用 TLS。

推荐于:安全通信。

Check-Identity-04:(已过时)¶

Check-Identity-05:是否 max_request_body_size 设置为默认值 (114688)?¶

该参数 max_request_body_size 定义每个请求的最大正文大小(以字节为单位)。如果未定义最大大小,攻击者可以构建任意大容量请求,导致服务崩溃,最终导致拒绝服务攻击。分配最大值可确保阻止任何恶意的超大请求,从而确保组件的持续可用性。

通过:如果参数 max_request_body_size in /etc/keystone/keystone.conf 的值设置为默认值 (114688) 或根据您的环境设置的某个合理值。

失败:如果未设置参数 max_request_body_size 值。

check-identity-06:禁用/etc/keystone/keystone.conf中的管理令牌¶

管理员令牌通常用于引导 Identity。此令牌是最有价值的标识资产,可用于获取云管理员权限。

通过:如果 admin_token under [DEFAULT] section in /etc/keystone/keystone.conf 被禁用。并且, AdminTokenAuthMiddleware under [filter:admin_token_auth] 从 /etc/keystone/keystone-paste.ini

失败:如果 admin_token 设置了 under [DEFAULT] 部分并 AdminTokenAuthMiddleware 存在于 keystone-paste.ini 中。

建议

禁用 `admin_token` 意味着它的值为 `<none>` 。check-identity-07:/etc/keystone/keystone.conf中的不安全_调试为假¶

如果 insecure_debug 设置为 true,则服务器将在 HTTP 响应中返回信息,这些信息可能允许未经身份验证或经过身份验证的用户获取比正常情况更多的信息,例如有关身份验证失败原因的其他详细信息。

通过:如果 insecure_debug under [DEFAULT] section in /etc/keystone/keystone.conf 为 false。

失败:如果 insecure_debug under [DEFAULT] section in /etc/keystone/keystone.conf 为 true。

check-identity-08:使用/etc/keystone/keystone.conf中的Fernet令牌¶

OpenStack Identity 服务提供 uuid 和 fernet 作为令牌提供者。 uuid 令牌必须持久化,并被视为不安全。

通过:如果 section in /etc/keystone/keystone.conf 下的 [token] 参数 provider 值设置为 fernet。

失败:如果 section 下的 [token] 参数 provider 值设置为 uuid。

仪表板¶

Dashboard (horizon) 是 OpenStack 仪表板,它为用户提供了一个自助服务门户,以便在管理员设置的限制范围内配置自己的资源。其中包括预置用户、定义实例变种、上传虚拟机 (VM) 映像、管理网络、设置安全组、启动实例以及通过控制台访问实例。

仪表板基于 Django Web 框架,确保 Django 的安全部署实践直接应用于 Horizon。本指南提供了一组 Django 安全建议。更多信息可以通过阅读 Django 文档找到。

仪表板附带默认安全设置,并具有部署和配置文档。

-

域名、仪表板升级和基本 Web 服务器配置

- 域名

- 基本 Web 服务器配置

- 允许的主机

- 映像上传

-

HTTPS、HSTS、XSS 和 SSRF

- 跨站点脚本 (XSS)

- 跨站点请求伪造 (CSRF)

- 跨帧脚本 (XFS)

- HTTPS协议

- HTTP 严格传输安全 (HSTS)

-

前端缓存和会话后端

- 前端缓存

- 会话后端

-

静态媒体

- 密码

- 密钥

- 网站数据

- 跨域资源共享 (CORS)

- 调试

-

检查表

- Check-Dashboard-01:用户/配置文件组是否设置为 root/horizon?

- Check-Dashboard-02:是否为 Horizon 配置文件设置了严格权限?

- Check-Dashboard-03:参数是否 DISALLOW_IFRAME_EMBED 设置为 True ?

- Check-Dashboard-04:参数是否 CSRF_COOKIE_SECURE 设置为 True ?

- Check-Dashboard-05:参数是否 SESSION_COOKIE_SECURE 设置为 True ?

- Check-Dashboard-06:参数是否 SESSION_COOKIE_HTTPONLY 设置为 True ?

- Check-Dashboard-07: PASSWORD_AUTOCOMPLETE 设置为 False ?

- Check-Dashboard-08: DISABLE_PASSWORD_REVEAL 设置为 True ?

- Check-Dashboard-09: ENFORCE_PASSWORD_CHECK 设置为 True ?

- Check-Dashboard-10:是否 PASSWORD_VALIDATOR 已配置?

- Check-Dashboard-11:是否 SECURE_PROXY_SSL_HEADER 已配置?

域名、仪表板升级和基本 Web 服务器配置¶

域名¶

许多组织通常在总体组织域的子域中部署 Web 应用程序。用户很自然地期望 openstack.example.org .在此上下文中,通常存在部署在同一个二级命名空间中的应用程序。此名称结构非常方便,并简化了名称服务器的维护。

我们强烈建议将仪表板部署到二级域,例如 ,而不是在任何级别的共享子域上部署仪表板,例如 https://example.com https://openstack.example.org 或 https://horizon.openstack.example.org 。我们还建议不要部署到裸内部域,例如 https://horizon/ .这些建议基于浏览器同源策略的限制。

如果将仪表板部署在还托管用户生成内容的域中,则本指南中提供的建议无法有效防范已知攻击,即使此内容驻留在单独的子域中也是如此。用户生成的内容可以包含任何类型的脚本、图像或上传内容。大多数主要的 Web 存在(包括 googleusercontent.com、fbcdn.com、github.io 和 twimg.co)都使用这种方法将用户生成的内容与 Cookie 和安全令牌隔离开来。

如果您不遵循有关二级域的建议,请避免使用 Cookie 支持的会话存储,并采用 HTTP 严格传输安全 (HSTS)。当部署在子域上时,仪表板的安全性等同于部署在同一二级域上的安全性最低的应用程序。

基本的 Web 服务器配置¶

仪表板应部署为 HTTPS 代理(如 Apache 或 Nginx)后面的 Web 服务网关接口 (WSGI) 应用程序。如果 Apache 尚未使用,我们建议使用 Nginx,因为它是轻量级的,并且更容易正确配置。

使用 Nginx 时,我们建议 gunicorn 作为 WSGI 主机,并具有适当数量的同步工作线程。使用 Apache 时,我们建议 mod_wsgi 托管仪表板。

允许的主机¶

使用 OpenStack 仪表板提供的完全限定主机名配置设置 ALLOWED_HOSTS 。提供此设置后,如果传入 HTTP 请求的“Host:”标头中的值与此列表中的任何值都不匹配,则将引发错误,并且请求者将无法继续。如果未能配置此选项,或者在指定的主机名中使用通配符,将导致仪表板容易受到与虚假 HTTP 主机标头关联的安全漏洞的影响。

有关更多详细信息,请参阅 Django 文档。

Horizon 镜像上传¶

我们建议实施者禁用HORIZON_IMAGES_ALLOW_UPLOAD,除非他们已实施防止资源耗尽和拒绝服务的计划。

HTTPS、HSTS、XSS 和 SSRF¶

跨站脚本 (XSS)¶

与许多类似的系统不同,OpenStack 仪表板允许在大多数字段中使用整个 Unicode 字符集。这意味着开发人员犯错误的自由度较小,这些错误为跨站点脚本 (XSS) 打开了攻击媒介。

Dashboard 为开发人员提供了避免创建 XSS 漏洞的工具,但它们只有在开发人员正确使用它们时才有效。审核任何自定义仪表板,特别注意 mark_safe 函数的使用、与自定义模板标记的使用 is_safe 、 safe 模板标记的使用、关闭自动转义的任何位置,以及任何可能评估不当转义数据的 JavaScript。

跨站请求伪造 (CSRF)¶

Django 有专门的中间件用于跨站请求伪造 (CSRF)。有关更多详细信息,请参阅 Django 文档。

OpenStack 仪表板旨在阻止开发人员在引入线程时使用自定义仪表板引入跨站点脚本漏洞。应审核使用多个 JavaScript 实例的仪表板是否存在漏洞,例如不当使用 @csrf_exempt 装饰器。在放宽限制之前,应仔细评估任何不遵循这些建议的安全设置的仪表板。

跨帧脚本 (XFS)¶

传统浏览器仍然容易受到跨帧脚本 (XFS) 漏洞的攻击,因此 OpenStack 仪表板提供了一个选项 DISALLOW_IFRAME_EMBED ,允许在部署中不使用 iframe 的情况下进行额外的安全强化。

HTTPS 函数¶

使用来自公认的证书颁发机构 (CA) 的有效受信任证书,将仪表板部署在安全 HTTPS 服务器后面。仅当信任根预安装在所有用户浏览器中时,私有组织颁发的证书才适用。

配置对仪表板域的 HTTP 请求,以重定向到完全限定的 HTTPS URL。

HTTP 严格传输安全 (HSTS)¶

强烈建议使用 HTTP 严格传输安全 (HSTS)。

注意

如果您在 Web 服务器前面使用 HTTPS 代理,而不是使用具有 HTTPS 功能的 HTTP 服务器,请修改该 `SECURE_PROXY_SSL_HEADER` 变量。有关修改 `SECURE_PROXY_SSL_HEADER` 变量的信息,请参阅 Django 文档。有关 HTTPS 配置(包括 HSTS 配置)的更具体建议和服务器配置,请参阅“安全通信”一章。

前端缓存和会话后端¶

前端缓存¶

我们不建议在仪表板中使用前端缓存工具。仪表板正在渲染直接由 OpenStack API 请求生成的动态内容,前端缓存层(如 varnish)可能会阻止显示正确的内容。在 Django 中,静态媒体直接从 Apache 或 Nginx 提供,并且已经受益于 Web 主机缓存。

会话后端¶

Horizon 的默认会话后端 django.contrib.sessions.backends.signed_cookies 将用户数据保存在浏览器中存储的已签名但未加密的 Cookie 中。由于每个仪表板实例都是无状态的,因此前面提到的方法提供了实现最简单的会话后端扩展的能力。

应该注意的是,在这种类型的实现中,敏感的访问令牌将存储在浏览器中,并将随着每个请求的发出而传输。后端确保会话数据的完整性,即使传输的数据仅通过 HTTPS 加密。

如果您的架构允许共享存储,并且您正确配置了缓存,我们建议您将其设置为 SESSION_ENGINE django.contrib.sessions.backends.cache 并用作基于缓存的会话后端,并将 memcached 作为缓存。Memcached 是一种高效的内存键值存储,用于存储数据块,可在高可用性和分布式环境中使用,并且易于配置。但是,您需要确保没有数据泄漏。Memcached 利用备用 RAM 来存储经常访问的数据块,就像重复访问信息的内存缓存一样。由于 memcached 使用本地内存,因此不会产生数据库和文件系统使用开销,从而导致直接从 RAM 而不是从磁盘访问数据。

我们建议使用 memcached 而不是本地内存缓存,因为它速度快,数据保留时间更长,多进程安全,并且能够在多个服务器上共享缓存,但仍将其视为单个缓存。

要启用 memcached,请执行以下命令:

SESSION_ENGINE = 'django.contrib.sessions.backends.cache'

CACHES = {

'BACKEND': 'django.core.cache.backends.memcached.MemcachedCache'

}有关更多详细信息,请参阅 Django 文档。

静态媒体¶

仪表板的静态媒体应部署到仪表板域的子域,并由 Web 服务器提供服务。使用外部内容分发网络 (CDN) 也是可以接受的。此子域不应设置 Cookie 或提供用户提供的内容。媒体也应使用 HTTPS 提供。

Django 媒体设置记录在 Django 文档中。

Dashboard 的默认配置使用 django_compressor 来压缩和缩小 CSS 和 JavaScript 内容,然后再提供这些内容。此过程应在部署仪表板之前静态完成,而不是使用默认的请求内动态压缩,并将生成的文件与已部署的代码一起复制到 CDN 服务器。压缩应在非生产生成环境中完成。如果这不可行,我们建议完全禁用资源压缩。不应在生产计算机上安装联机压缩依赖项(较少,Node.js)。

密码¶

密码管理应该是云管理计划不可或缺的一部分。关于密码的权威教程超出了本书的范围;但是,云管理员应参考 NIST 企业密码管理特别出版物指南第 4 章中推荐的最佳实践。

无论是通过仪表板还是其他应用程序,基于浏览器的 OpenStack 云访问都会引入额外的注意事项。现代浏览器都支持某种形式的密码存储和自动填充记住的站点的凭据。这在使用不容易记住或键入的强密码时非常有用,但如果客户端的物理安全性受到威胁,可能会导致浏览器成为薄弱环节。如果浏览器的密码存储本身不受强密码保护,或者如果允许密码存储在会话期间保持解锁状态,则很容易获得对系统的未经授权的访问。

KeePassX 和 Password Safe 等密码管理应用程序非常有用,因为大多数应用程序都支持生成强密码和定期提醒生成新密码。最重要的是,密码存储仅短暂保持解锁状态,从而降低了密码泄露和通过浏览器或系统入侵进行未经授权的资源访问的风险。

密钥¶

仪表板依赖于某些安全功能的共享 SECRET_KEY 设置。密钥应为随机生成的字符串,长度至少为 64 个字符,必须在所有活动仪表板实例之间共享。泄露此密钥可能允许远程攻击者执行任意代码。轮换此密钥会使现有用户会话和缓存失效。请勿将此密钥提交到公共存储库。

Cookies¶

会话Cookies应设置为 HTTPONLY:

SESSION_COOKIE_HTTPONLY = True切勿将 CSRF 或会话 Cookie 配置为具有带前导点的通配符域。使用 HTTPS 部署时,应保护 Horizon 的会话和 CSRF Cookie:

CSRF_COOKIE_SECURE = True

SESSION_COOKIE_SECURE = True跨域资源共享 (CORS)¶

将 Web 服务器配置为在每次响应时发送限制性 CORS 标头,仅允许仪表板域和协议:

Access-Control-Allow-Origin: https://example.com/永远不允许通配符来源。

调试¶

建议在生产环境中将 DEBUG 该设置设置为 False 。如果 DEBUG 设置为 True,则当抛出异常时,Django 将显示堆栈跟踪和敏感的 Web 服务器状态信息。

检查表¶

Check-Dashboard-01:用户/配置文件组是否设置为 root/horizon?¶

配置文件包含组件平稳运行所需的关键参数和信息。如果非特权用户有意或无意地修改或删除任何参数或文件本身,则会导致严重的可用性问题,从而导致对其他最终用户的拒绝服务。因此,此类关键配置文件的用户所有权必须设置为 root,组所有权必须设置为 horizon。

运行以下命令:

$ stat -L -c "%U %G" /etc/openstack-dashboard/local_settings.py | egrep "root horizon"通过:如果配置文件的用户和组所有权分别设置为 root 和 horizon。上面的命令显示了根地平线的输出。

失败:如果上述命令未返回任何输出,因为用户和组所有权可能已设置为除 root 以外的任何用户或除 Horizon 以外的任何组。

Check-Dashboard-02:是否为 Horizon 配置文件设置了严格权限?¶

与前面的检查类似,建议对此类配置文件设置严格的访问权限。

运行以下命令:

$ stat -L -c "%a" /etc/openstack-dashboard/local_settings.py通过:如果权限设置为 640 或更严格。640 的权限转换为所有者 r/w、组 r,而对其他人没有权限,即“u=rw,g=r,o=”。请注意,使用 Check-Dashboard-01 时:用户/配置文件组是否设置为 root/horizon?权限设置为 640,则 root 用户具有读/写访问权限,Horizon 具有对这些配置文件的读取访问权限。也可以使用以下命令验证访问权限。仅当此命令支持 ACL 时,它才在您的系统上可用。

$ getfacl --tabular -a /etc/openstack-dashboard/local_settings.py

getfacl: Removing leading '/' from absolute path names

# file: etc/openstack-dashboard/local_settings.py

USER root rw-

GROUP horizon r--

mask r--

other ---失败:如果权限未设置为至少 640。

Check-Dashboard-03:参数是否 DISALLOW_IFRAME_EMBED 设置为 True ?¶

DISALLOW_IFRAME_EMBED 可用于防止 OpenStack Dashboard 嵌入到 iframe 中。

旧版浏览器仍然容易受到跨帧脚本 (XFS) 漏洞的影响,因此此选项允许在部署中未使用 iframe 的情况下进行额外的安全强化。

默认设置为 True。

通过:如果参数 DISALLOW_IFRAME_EMBED in /etc/openstack-dashboard/local_settings.py 的值设置为 True 。

失败:如果参数 DISALLOW_IFRAME_EMBED in /etc/openstack-dashboard/local_settings.py 的值设置为 False 。

推荐用于:HTTPS、HSTS、XSS 和 SSRF。

Check-Dashboard-04:参数是否 CSRF_COOKIE_SECURE 设置为 True ?¶

CSRF(跨站点请求伪造)是一种攻击,它迫使最终用户在他/她当前经过身份验证的 Web 应用程序上执行未经授权的命令。成功的 CSRF 漏洞可能会危及最终用户的数据和操作。如果目标最终用户具有管理员权限,这可能会危及整个 Web 应用程序。

通过:如果参数 CSRF_COOKIE_SECURE in /etc/openstack-dashboard/local_settings.py 的值设置为 True 。

失败:如果参数 CSRF_COOKIE_SECURE in /etc/openstack-dashboard/local_settings.py 的值设置为 False 。

推荐于:Cookies。

Check-Dashboard-05:参数是否 SESSION_COOKIE_SECURE 设置为 True ?¶

“SECURE”cookie 属性指示 Web 浏览器仅通过加密的 HTTPS (SSL/TLS) 连接发送 cookie。此会话保护机制是强制性的,以防止通过 MitM(中间人)攻击泄露会话 ID。它确保攻击者无法简单地从 Web 浏览器流量中捕获会话 ID。

通过:如果参数 SESSION_COOKIE_SECURE in /etc/openstack-dashboard/local_settings.py 的值设置为 True 。

失败:如果参数 SESSION_COOKIE_SECURE in /etc/openstack-dashboard/local_settings.py 的值设置为 False 。

推荐于:Cookies。

Check-Dashboard-06:参数是否 SESSION_COOKIE_HTTPONLY 设置为 True ?¶

“HTTPONLY”cookie 属性指示 Web 浏览器不允许脚本(例如 JavaScript 或 VBscript)通过 DOM document.cookie 对象访问 cookie。此会话 ID 保护是必需的,以防止通过 XSS 攻击窃取会话 ID。

通过:如果参数 SESSION_COOKIE_HTTPONLY in /etc/openstack-dashboard/local_settings.py 的值设置为 True 。

失败:如果参数 SESSION_COOKIE_HTTPONLY in /etc/openstack-dashboard/local_settings.py 的值设置为 False 。

推荐于:Cookies。

Check-Dashboard-07: PASSWORD_AUTOCOMPLETE 设置为 False ?¶

应用程序用于为用户提供便利的常见功能是将密码本地缓存在浏览器中(在客户端计算机上),并在所有后续请求中“预先键入”。虽然此功能对普通用户来说非常友好,但同时,它引入了一个缺陷,因为在客户端计算机上使用相同帐户的任何人都可以轻松访问用户帐户,从而可能导致用户帐户受损。

通过:如果参数 PASSWORD_AUTOCOMPLETE in /etc/openstack-dashboard/local_settings.py 的值设置为 off 。

失败:如果参数 PASSWORD_AUTOCOMPLETE in /etc/openstack-dashboard/local_settings.py 的值设置为 on 。

Check-Dashboard-08: DISABLE_PASSWORD_REVEAL 设置为 True ?¶

与之前的检查类似,建议不要显示密码字段。

通过:如果参数 DISABLE_PASSWORD_REVEAL in /etc/openstack-dashboard/local_settings.py 的值设置为 True 。

失败:如果参数 DISABLE_PASSWORD_REVEAL in /etc/openstack-dashboard/local_settings.py 的值设置为 False 。

注意

此选项是在 Kilo 版本中引入的。Check-Dashboard-09: ENFORCE_PASSWORD_CHECK 设置为 True ?¶

设置为 ENFORCE_PASSWORD_CHECK True 将在“更改密码”窗体上显示“管理员密码”字段,以验证是否确实是管理员登录的要更改密码。

通过:如果参数 ENFORCE_PASSWORD_CHECK in /etc/openstack-dashboard/local_settings.py 的值设置为 True 。

失败:如果参数 ENFORCE_PASSWORD_CHECK in /etc/openstack-dashboard/local_settings.py 的值设置为 False 。

Check-Dashboard-10:是否 PASSWORD_VALIDATOR 已配置?¶

允许正则表达式验证用户密码的复杂性。

通过:如果参数 PASSWORD_VALIDATOR in /etc/openstack-dashboard/local_settings.py 的值设置为 defaul 之外的任何值,则允许所有 “regex”: '.*',

失败:如果参数 PASSWORD_VALIDATOR in /etc/openstack-dashboard/local_settings.py 的值设置为允许所有 “regex”: '.*'

Check-Dashboard-11:是否 SECURE_PROXY_SSL_HEADER 已配置?¶

如果 OpenStack Dashboard 部署在代理后面,并且代理从所有传入请求中剥离 X-Forwarded-Proto 标头,或者设置标头 X-Forwarded-Proto 并将其发送到 Dashboard,但仅适用于最初通过 HTTPS 传入的请求,那么您应该考虑配置 SECURE_PROXY_SSL_HEADER

更多信息可以在 Django 文档中找到。

通过:如果参数 SECURE_PROXY_SSL_HEADER in /etc/openstack-dashboard/local_settings.py 的值设置为 'HTTP_X_FORWARDED_PROTO', 'https'

失败:如果参数 SECURE_PROXY_SSL_HEADER in /etc/openstack-dashboard/local_settings.py 的值未设置为 'HTTP_X_FORWARDED_PROTO', 'https' 或注释掉。

计算¶

OpenStack 计算服务 (nova) 在整个云中的许多位置运行,并与各种内部服务进行交互。OpenStack 计算服务提供了多种配置选项,这些选项可能是特定于部署的。

在本章中,我们将介绍有关计算安全性的一般最佳实践,以及可能导致安全问题的特定已知配置。 nova.conf 文件和 /var/lib/nova 位置应受到保护。应实施集中式日志记录、 policy.json 文件和强制访问控制框架等控制措施。

-

虚拟机管理程序选择

- OpenStack 中的虚拟机管理程序

- 纳入排除标准

- 团队专长

- 产品或项目成熟度

- 认证和证明

- 通用标准

- 加密标准

- FIPS 140-2

- 硬件问题

- 虚拟机管理程序与裸机

- 虚拟机管理程序内存优化

- KVM 内核 Samepage 合并

- XEN透明页面共享

- 内存优化的安全注意事项

- 其他安全功能

- 书目

-

强化虚拟化层

- 物理硬件(PCI 直通)

- 虚拟硬件 (QEMU)

- 最小化 QEMU 代码库

- 编译器强化

- 安全加密虚拟化

- 强制访问控制

- sVirt:SELinux 和虚拟化

- 标签和类别

- SELinux 用户和角色

- 布尔值

-

强化计算部署

- OpenStack 漏洞管理团队

- OpenStack 安全说明

- OpenStack-dev 邮件列表

- 虚拟机管理程序邮件列表

-

漏洞意识

- OpenStack 漏洞管理团队

- OpenStack 安全说明

- OpenStack-讨论邮件列表

- 虚拟机管理程序邮件列表

-

如何选择虚拟控制台

- 虚拟网络计算机 (VNC)

- 独立计算环境的简单协议 (SPICE)

-

检查表

- Check-Compute-01:配置文件的用户/组所有权是否设置为 root/nova?

- Check-Compute-02:是否为配置文件设置了严格的权限?

- Check-Compute-03:Keystone 是否用于身份验证?

- Check-Compute-04:是否使用安全协议进行身份验证?

- Check-Compute-05:Nova 与 Glance 的通信是否安全?

虚拟机管理程序选择¶

OpenStack 中的虚拟机管理程序¶

无论OpenStack是部署在私有数据中心内,还是作为公共云服务部署,底层虚拟化技术都能在可扩展性、资源效率和正常运行时间方面提供企业级功能。虽然在许多 OpenStack 支持的虚拟机管理程序技术中通常都具有这种高级优势,但每个虚拟机管理程序的安全架构和功能都存在显著差异,尤其是在考虑弹性 OpenStack 环境特有的安全威胁向量时。随着应用程序整合到单个基础架构即服务 (IaaS) 平台中,虚拟机管理程序级别的实例隔离变得至关重要。安全隔离的要求在商业、政府和军事社区中都适用。

在 OpenStack 框架中,您可以在众多虚拟机管理程序平台和相应的 OpenStack 插件中进行选择,以优化您的云环境。在本指南的上下文中,重点介绍了虚拟机管理程序选择注意事项,因为它们与对安全性至关重要的功能集有关。但是,这些注意事项并不意味着对特定虚拟机管理程序的优缺点进行详尽的调查。NIST 在特别出版物 800-125“完整虚拟化技术安全指南”中提供了其他指导。

选择标准¶

作为虚拟机管理程序选择过程的一部分,您必须考虑许多重要因素,以帮助改善您的安全状况。具体来说,您必须熟悉以下方面:

- 团队专长

- 产品或项目成熟度

- 通用标准

- 认证和证明

- 硬件问题

- 虚拟机管理程序与裸机

- 其他安全功能

此外,强烈建议在为 OpenStack 部署选择虚拟机管理程序时评估以下与安全相关的标准: * 虚拟机管理程序是否经过通用标准认证?如果是这样,达到什么水平?* 底层密码学是否经过第三方认证?

团队专长¶

最有可能的是,在选择虚拟机管理程序时,最重要的方面是您的员工在管理和维护特定虚拟机管理程序平台方面的专业知识。您的团队对给定产品、其配置及其怪癖越熟悉,配置错误就越少。此外,在给定的虚拟机管理程序上将员工专业知识分布在整个组织中可以提高系统的可用性,允许职责分离,并在团队成员不可用时缓解问题。

产品或项目成熟度¶

给定虚拟机管理程序产品或项目的成熟度对您的安全状况也至关重要。部署云后,产品成熟度会产生许多影响:给定虚拟机管理程序产品或项目的成熟度对您的安全状况也至关重要。部署云后,产品成熟度会产生许多影响:

- 专业知识的可用性

- 活跃的开发人员和用户社区

- 更新的及时性和可用性

- 发病率响应

虚拟机管理程序成熟度的最大指标之一是围绕它的社区的规模和活力。由于这涉及安全性,因此如果您需要额外的云操作员,社区的质量会影响专业知识的可用性。这也表明了虚拟机管理程序的广泛部署,进而导致任何参考架构和最佳实践的战备状态。

此外,社区的质量,因为它围绕着KVM或Xen等开源虚拟机管理程序,对错误修复和安全更新的及时性有直接影响。在调查商业和开源虚拟机管理程序时,您必须查看它们的发布和支持周期,以及发布错误或安全问题与补丁或响应之间的时间差。最后,OpenStack 计算支持的功能因所选的虚拟机管理程序而异。请参阅 OpenStack Hypervisor Support Matrix,了解 Hypervisor 对 OpenStack 计算功能的支持。

认证和证明¶

选择虚拟机管理程序时,另一个考虑因素是各种正式认证和证明的可用性。虽然它们可能不是特定组织的要求,但这些认证和证明说明了特定虚拟机管理程序平台所经过的测试的成熟度、生产准备情况和彻底性。

通用标准¶

通用标准是一个国际标准化的软件评估过程,政府和商业公司使用它来验证软件技术是否如宣传的那样。在政府部门,NSTISSP 第 11 号规定美国政府机构只能采购已通过通用标准认证的软件,该政策自 2002 年 7 月起实施。

注意

OpenStack尚未通过通用标准认证,但许多可用的虚拟机管理程序都经过了认证。

除了验证技术能力外,通用标准流程还评估技术的开发方式。

- 如何进行源代码管理?

- 如何授予用户对构建系统的访问权限?

- 该技术在分发前是否经过加密签名?

KVM 虚拟机管理程序已通过美国政府和商业发行版的通用标准认证。这些已经过验证,可以将虚拟机的运行时环境彼此分离,从而提供基础技术来实施实例隔离。除了虚拟机隔离之外,KVM 还通过了通用标准认证:

"...provide system-inherent separation mechanisms to the resources of virtual

machines. This separation ensures that large software component used for

virtualizing and simulating devices executing for each virtual machine

cannot interfere with each other. Using the SELinux multi-category

mechanism, the virtualization and simulation software instances are

isolated. The virtual machine management framework configures SELinux

multi-category settings transparently to the administrator."虽然许多虚拟机管理程序供应商(如 Red Hat、Microsoft 和 VMware)已获得通用标准认证,但其基础认证功能集有所不同,但我们建议评估供应商声明,以确保它们至少满足以下要求:

| 审计 | 该系统提供了审核大量事件的功能,包括单个系统调用和受信任进程生成的事件。审计数据以 ASCII 格式收集在常规文件中。系统提供了一个用于搜索审计记录的程序。系统管理员可以定义一个规则库,以将审核限制为他们感兴趣的事件。这包括将审核限制为特定事件、特定用户、特定对象或所有这些的组合的能力。审计记录可以传输到远程审计守护程序。 |

| 自主访问控制 | 自主访问控制 (DAC) 限制对基于 ACL 的文件系统对象的访问,这些对象包括用户、组和其他人员的标准 UNIX 权限。访问控制机制还可以保护 IPC 对象免受未经授权的访问。该系统包括 ext4 文件系统,它支持 POSIX ACL。这允许定义对此类文件系统中文件的访问权限,精确到单个用户的粒度。 |

| 强制访问控制 | 强制访问控制 (MAC) 根据分配给主体和对象的标签来限制对对象的访问。敏感度标签会自动附加到进程和对象。使用这些标签强制实施的访问控制策略派生自 Bell-LaPadula 模型。SELinux 类别附加到虚拟机及其资源。如果虚拟机的类别与所访问资源的类别相同,则使用这些类别强制实施的访问控制策略将授予虚拟机对资源的访问权限。TOE 实现非分层类别来控制对虚拟机的访问。 |

| 基于角色的访问控制 | 基于角色的访问控制 (RBAC) 允许角色分离,无需全能的系统管理员。 |

| 对象重用 | 文件系统对象、内存和 IPC 对象在被属于其他用户的进程重用之前会被清除。 |

| 安全管理 | 系统安全关键参数的管理由管理用户执行。一组需要 root 权限(或使用 RBAC 时需要特定角色)的命令用于系统管理。安全参数存储在特定文件中,这些文件受系统的访问控制机制保护,防止非管理用户未经授权的访问。 |

| 安全通信 | 系统支持使用 SSH 定义可信通道。支持基于密码的身份验证。在评估的配置中,这些协议仅支持有限数量的密码套件。 |

| 存储加密 | 系统支持加密块设备,通过 dm_crypt 提供存储机密性。 |

| TSF 保护 | 在运行时,内核软件和数据受到硬件内存保护机制的保护。内核的内存和进程管理组件确保用户进程无法访问内核存储或属于其他进程的存储。非内核 TSF 软件和数据受 DAC 和进程隔离机制保护。在评估的配置中,保留用户 ID root 拥有定义 TSF 配置的目录和文件。通常,包含内部 TSF 数据的文件和目录(如配置文件和批处理作业队列)也受到 DAC 权限的保护,不会被读取。系统以及硬件和固件组件需要受到物理保护,以防止未经授权的访问。系统内核调解对硬件机制本身的所有访问,但程序可见的 CPU 指令函数除外。此外,还提供了防止堆栈溢出攻击的机制。 |

密码学标准¶

OpenStack 中提供了多种加密算法,用于识别和授权、数据传输和静态数据保护。选择虚拟机管理程序时,我们建议采用以下算法和实现标准:

| 算法 | 密钥长度 | 预期目的 | 安全功能 | 执行标准 |

|---|---|---|---|---|

| AES | 128、192 或 256 位 | 加密/解密 | 受保护的数据传输,保护静态数据 | RFC 4253 |

| TDES | 168 位 | 加密/解密 | 受保护的数据传输 | RFC 4253 |

| RSA | 1024、2048 或 3072 位 | 身份验证、密钥交换 | 识别和身份验证,受保护的数据传输 | U.S. NIST FIPS PUB 186-3 |

| DSA | L=1024,N=160位 | 身份验证、密钥交换 | 识别和身份验证,受保护的数据传输 | U.S. NIST FIPS PUB 186-3 |

| Serpent | 128、192 或 256 位 | 加密/解密 | 静态数据保护 | http://www.cl.cam.ac.uk/~rja14/Papers/serpent.pdf |

| Twofish | 128、192 或 256 位 | 加密/解密 | 静态数据保护 | https://www.schneier.com/paper-twofish-paper.html |

| SHA-1 | 消息摘要 | 保护静态数据,受保护的数据传输 | U.S. NIST FIPS PUB 180-3 | |

| SHA-2(224、256、384 或 512 位) | 消息摘要 | Protection for data at rest, identification and authentication 保护静态数据、识别和身份验证 | U.S. NIST FIPS PUB 180-3 |

FIPS 140-2¶

在美国,美国国家科学技术研究院 (NIST) 通过称为加密模块验证计划的过程对加密算法进行认证。NIST 认证算法符合联邦信息处理标准 140-2 (FIPS 140-2),确保:

"... Products validated as conforming to FIPS 140-2 are accepted by the Federal

agencies of both countries [United States and Canada] for the protection of

sensitive information (United States) or Designated Information (Canada).

The goal of the CMVP is to promote the use of validated cryptographic

modules and provide Federal agencies with a security metric to use in

procuring equipment containing validated cryptographic modules."在评估基本虚拟机管理程序技术时,请考虑虚拟机管理程序是否已通过 FIPS 140-2 认证。根据美国政府政策,不仅强制要求符合 FIPS 140-2,而且正式认证表明已对加密算法的给定实现进行了审查,以确保符合模块规范、加密模块端口和接口;角色、服务和身份验证;有限状态模型;人身安全;操作环境;加密密钥管理;电磁干扰/电磁兼容性(EMI/EMC);自检;设计保证;以及缓解其他攻击。

硬件问题¶

在评估虚拟机管理程序平台时,请考虑运行虚拟机管理程序的硬件的可支持性。此外,请考虑硬件中可用的其他功能,以及您在 OpenStack 部署中选择的虚拟机管理程序如何支持这些功能。为此,每个虚拟机管理程序都有自己的硬件兼容性列表 (HCL)。在选择兼容的硬件时,从安全角度来看,提前了解哪些基于硬件的虚拟化技术是重要的,这一点很重要。

| 描述 | 科技 | 解释 |

|---|---|---|

| I/O MMU | VT-d / AMD-Vi | 保护 PCI 直通所必需的 |

| 英特尔可信执行技术 | Intel TXT / SEM | 动态证明服务是必需的 |

| PCI-SIG I/O 虚拟化 | SR-IOV, MR-IOV, ATS | 需要允许安全共享 PCI Express 设备 |

| 网络虚拟化 | VT-c | 提高虚拟机管理程序上的网络 I/O 性能 |

虚拟机管理程序与裸机¶

重要的是要认识到使用 Linux 容器 (LXC) 或裸机系统与使用 KVM 等虚拟机管理程序之间的区别。具体来说,本安全指南的重点主要基于拥有虚拟机管理程序和虚拟化平台。但是,如果您的实现需要使用裸机或 LXC 环境,则必须注意该环境部署方面的特殊差异。

在重新预配之前,请确保最终用户已正确清理节点的数据。此外,在重用节点之前,必须保证硬件未被篡改或以其他方式受到损害。

注意

虽然OpenStack有一个裸机项目,但对运行裸机的特殊安全影响的讨论超出了本书的范围。

由于书本冲刺的时间限制,该团队选择在我们的示例实现和架构中使用 KVM 作为虚拟机管理程序。

注意

有一个关于在计算中使用 LXC 的 OpenStack 安全说明。

Hypervisor 内存优化¶

许多虚拟机监控程序使用内存优化技术将内存过量使用到来宾虚拟机。这是一项有用的功能,可用于部署非常密集的计算群集。实现此目的的一种方法是通过重复数据消除或共享内存页。当两个虚拟机在内存中具有相同的数据时,让它们引用相同的内存是有好处的。

通常,这是通过写入时复制 (COW) 机制实现的。这些机制已被证明容易受到侧信道攻击,其中一个 VM 可以推断出另一个 VM 的状态,并且可能不适用于并非所有租户都受信任或共享相同信任级别的多租户环境。

KVM 内核同页合并¶

在版本 2.6.32 中引入到 Linux 内核中,内核相同页合并 (KSM) 在 Linux 进程之间整合了相同的内存页。由于 KVM 虚拟机管理程序下的每个客户机虚拟机都在自己的进程中运行,因此 KSM 可用于优化虚拟机之间的内存使用。

XEN 透明页面共享¶

XenServer 5.6 包含一个名为透明页面共享 (TPS) 的内存过量使用功能。TPS 扫描 4 KB 区块中的内存以查找任何重复项。找到后,Xen 虚拟机监视器 (VMM) 将丢弃其中一个重复项,并记录第二个副本的引用。

内存优化的安全注意事项¶

传统上,内存重复数据消除系统容易受到侧信道攻击。KSM 和 TPS 都已被证明容易受到某种形式的攻击。在学术研究中,攻击者能够通过分析攻击者虚拟机上的内存访问时间来识别相邻虚拟机上运行的软件包和版本,以及软件下载和其他敏感信息。

如果云部署需要强租户分离(如公有云和某些私有云的情况),部署人员应考虑禁用 TPS 和 KSM 内存优化。

其他安全功能¶

选择虚拟机管理程序平台时要考虑的另一件事是特定安全功能的可用性。特别是功能。例如,Xen Server 的 XSM 或 Xen 安全模块、sVirt、Intel TXT 或 AppArmor。

下表按常见虚拟机管理程序平台列出了这些功能。

| XSM | sVirt | TXT | AppArmor | cgroups | MAC 策略 | |

|---|---|---|---|---|---|---|

| KVM | X | X | X | X | X | |

| Xen | X | X | ||||

| ESXi | X | |||||

| Hyper-V |

注意

此表中的功能可能不适用于所有虚拟机管理程序,也可能无法在虚拟机管理程序之间直接映射。参考书目¶

- Sunar、Eisenbarth、Inci、Gorka Irazoqui Apecechea。对 Xen 和 VMware 进行细粒度跨虚拟机攻击是可能的!2014。 https://eprint.iacr.org/2014/248.pfd

- Artho、Yagi、Iijima、Kuniyasu Suzaki。内存重复数据删除对客户机操作系统的威胁。2011 年。https://staff.aist.go.jp/c.artho/papers/EuroSec2011-suzaki.pdf

- KVM:基于内核的虚拟机。内核相同页合并。2010。http://www.linux-kvm.org/page/KSM

- Xen 项目,Xen 安全模块:XSM-FLASK。2014。 http://wiki.xen.org/wiki/Xen_Security_Modules_:_XSM-FLASK

- SELinux 项目,SVirt。2011。 http://selinuxproject.org/page/SVirt

- Intel.com,采用英特尔可信执行技术 (Intel TXT) 的可信计算池。http://www.intel.com/txt

- AppArmor.net,AppArmor 主页。2011。 http://wiki.apparmor.net/index.php/Main_Page

- Kernel.org,CGroups。2004。https://www.kernel.org/doc/Documentation/cgroup-v1/cgroups.txt

- 计算机安全资源中心。完整虚拟化技术安全指南。2011。 http://csrc.nist.gov/publications/nistpubs/800-125/SP800-125-final.pdf

- 国家信息保障伙伴关系,国家安全电信和信息系统安全政策。2003。http://www.niap-ccevs.org/cc-scheme/nstissp_11_revised_factsheet.pdf

加固虚拟化层¶

在本章的开头,我们将讨论实例对物理和虚拟硬件的使用、相关的安全风险以及缓解这些风险的一些建议。然后,我们将讨论如何使用安全加密虚拟化技术来加密支持该技术的基于 AMD 的机器上的虚拟机的内存。在本章的最后,我们将讨论 sVirt,这是一个开源项目,用于将 SELinux 强制访问控制与虚拟化组件集成。

物理硬件(PCI直通)¶